Protégez votre réseau contre les menaces posées par les dispositifs de stockage portables.

Les dispositifs portables tels que les disques USB et les smartphones peuvent causer des problèmes graves quand il s'agit de contrôler l'usage des données à l'intérieur et à l'extérieur de l'entreprise.

En tant que produit DLP (Prévention des Pertes de Données) complet, Endpoint Protector 4 empêche les utilisateurs d'emporter des données non-autorisées à l'extérieur de l'entreprise, ou d'apporter des fichiers potentiellement dangereux sur des dispositifs USB; fichiers qui peuvent avoir un impact important sur l'intégrité de votre réseau.

Contrôle des PériphériquesPour Windows, Mac, Linux Contrôler l'activité des dispositifs d'un réseau depuis une interface Web facilitera votre travail. Des fortes politiques assureront une protection proactive pour sécuriser l'environnement de travail. |

Protection de ContenuPour Windows, Mac, Linux Offre un contrôle détaillé sur les données sensibles qui quittent le réseau de l'entreprise. L'inspection efficace du contenu va journaliser, rapporter et bloquer les transferts de documents importants de l'entreprise. |

Points clés - protection du contenu

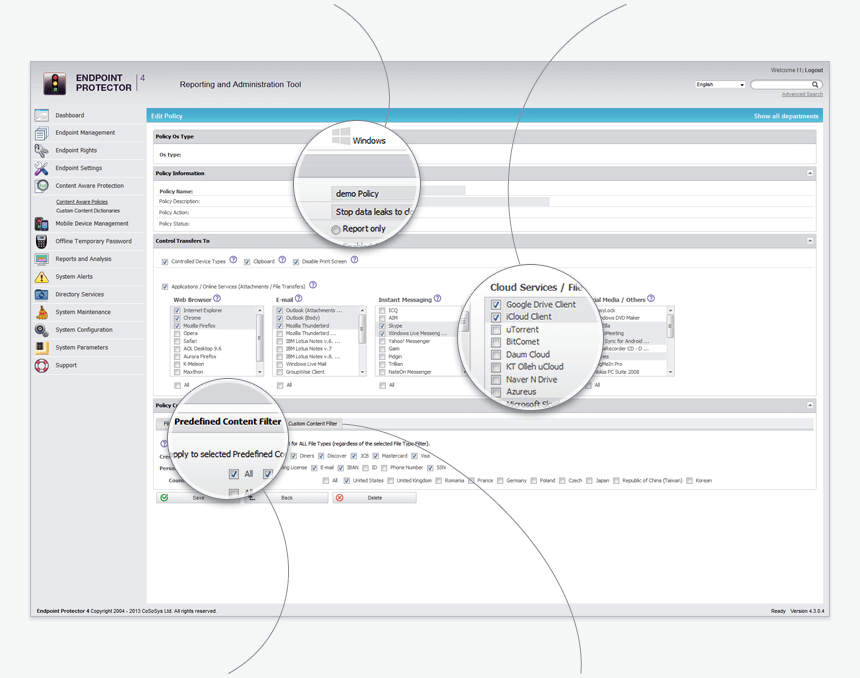

| Règles de contrôle de création des contenus En quelques clicks définissez les règles pour Windows ou Mac OS X afin d'éviter toute perte de données. |

Pilotez l'utilisation des données Stoppez les pertes de données au travers des applications les plus courantes cloud et web telles que Dropbox, Web-browser, Webmail et E-Mail Clients. |

| Protégez des contenus pré-définis (ex. données cartes de crédit) Restraignez les possibilités de copier les numéros de cartes de crédit (Credit Card Numbers - CCN), numéros de sécurité sciale ou autres informations personnelles. |

Types de fichiers / Création de dictionnaires Empêchez le transfert des données de certains types de fichiers ou contenant certains mots-clés inscrits dans le dictionnaire que vous aurez créé. |

Points clés - contrôle des périphériques

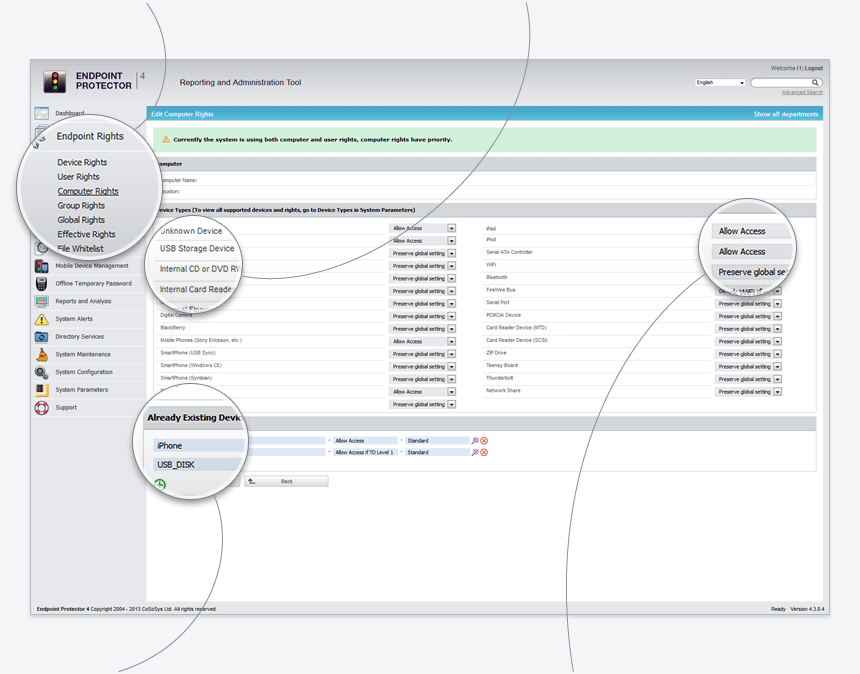

| Contrôle des périphériques pour Windows, Mac OS X et Linux Protégez les points sensibles par anticipation en paramétrant des règles précises et en répertoriant tous les évènements de transferts de fichiers (File Tracing / File Shadowing). |

Stoppez les pertes et vols de données via les terminaux mobiles Bloquez / contrôlez ou surveillez tout transfert de données par USB ou tout autre moyen mobile. |

| Droits spécifiques par appareil Paramétrez des droits spécifiques par type d'appareil ayant été connectés à chaque PC ou Mac. |

Droits granulaires par type Paramétrez des droits différents rights par type d'appareil mobile, fixe, utilisateur, etc. |