- Aperçu

- Caractéristiques

- Pré-requis

- Cotation

- Télécharger

Qu'est-ce que Network Defender Plus ?

Qu'est-ce que Network Defender Plus ?

Certaines entreprises deviennent les cibles de pirates informatiques malgré le déploiement de pare-feux et de systèmes de détection d'intrusion (IDS). Ceci est dû au fait que ces systèmes lisent un en-tête de paquet et procèdent à la correspondance des signatures, et ne prennent pas en compte des attaques élaborées telles que les DDoS ou zero-day.

De nos jours, les entreprises ont un besoin vital d'analyses de haut niveau en matière de sécurité, et requièrent la mise en œuvre de toutes mesures afin de protéger leur réseau et leurs centres de données contre de telles attaques sophistiquées.

Network Defender Plus est un logiciel NBAD (Network Behavior Anomaly Detection) basé sur l’analyse des flux de données afin de détecter un trafic malveillant sur le réseau. Il applique des règles et des modèles d’analyses avancés, sur le trafic malveillant, pour identifier si ce sont des attaques ou de simples intrusions.

Network Defender Plus vous aide à :

Network Defender Plus vous aide à :

- piloter la sécurité sur votre réseau en temps réel,

- surveiller les menaces internes et externes,

- classifier les menaces dans des classes de problème telles que :

- mauvaises adresses IP sources ou destinations,

- DDoS,

- Scan/Probe,

- flux suspects,

- trouver les trafics anonymes frappant votre réseau,

- mener une investigation détaillée,

- filtrer les évènements et bénéficier de rapports,

- être alerté par SMS et email.

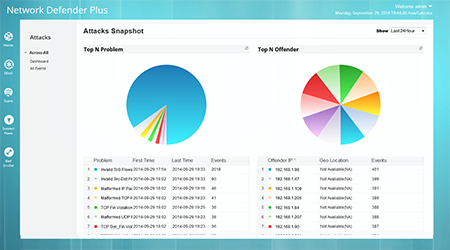

Un aperçu global de la sécurité de votre réseau

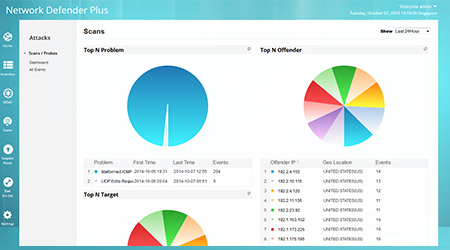

Identifier des attaques élaborées en temps réelNetwork Defender Plus analyse en permanence le flux de paquets en utilisant la technologie Continuous Steam Mining Engine pour identifier les trafics malveillants frappant votre réseau. Il procède au filtrage par modèle et trouve les attaques en les classifiant dans les classes de problèmes appropriées : attaque par déni de service (DDoS), mauvaise adresse IP source/destination, Scan/Probes et flux suspects. |

|

|

Analyser en détail les événements et procéder aux investigationsLe détail des événements apporte des informations précieuses quant à la nature du problème. Ces éléments détaillés concernent : le nom du problème, l'IP du contrevenant, l'IP cible, les connections uniques, le port, le protocole et bien plus encore. En cliquant sur le nom du routeur, cela donne des informations sur l'IP destination/source mappée et application, le port, le protocole, etc. Les « dials » permettent de connaitre l'occupation source et destination de même que la portée pour traquer les modèles basés sur la distribution du point final (dense) et la nature du scan (hôte/port). |

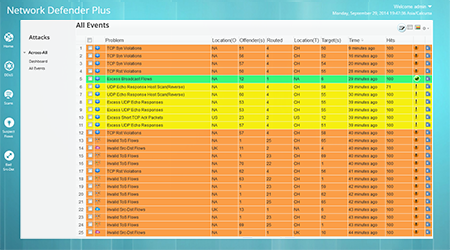

Voir tous les événements en un coup d'œilLe Tableau de bord de la liste des événements donne une liste de tous les événements avec des détails comme le nom du problème, les contrevenants, la cible, le nombre, le niveau de gravité et le moment de l'attaque. À partir de cette vue, vous pouvez ignorer certains événements en appliquant certains critères. Vous pouvez également rejeter les flux dont vous savez qu'ils sont inoffensifs et qui ne seront alors pas pris en compte. |

|

|

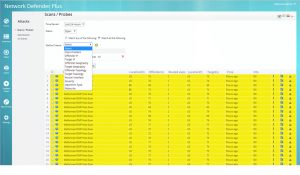

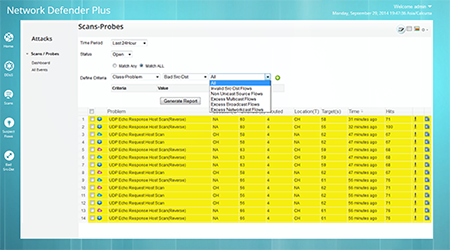

Filtrer les événements et générer des rapportsNetwork defender Plus permet de générer des rapports sur une période donnée, de mettre en place des critères pour voir le chemin du flux et traquer la position exacte du défaut. Un gain de temps est obtenu pour analyser les données grâce aux rapports avancés. |

Notification d'alerte par e-mail ou SMSLa configuration des alertes permet l'envoi d'une notification par e-mail ou SMS, d'une attaque éventuelle. Vous pouvez configurer les alertes selon différents paramètres et critères, qui vous seront transmis en temps réel. Vous pourrez ainsi réagir de façon très rapide en connaissant les informations essentielles sur la typologie de l'attaque. |

|

Typologie des attaques

|

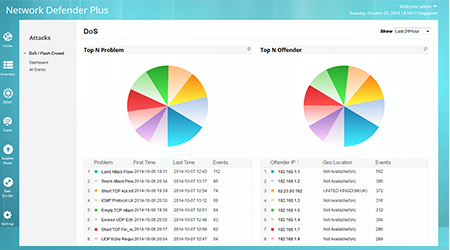

Attaque DDoSLe DDoS est une attaque, qui interrompt les services assurés par une entreprise, en propageant un trafic indésirable de multiples sources simultanément. La méthode la plus commune pour cette attaque concerne l'envoi de multiples requêtes de communication au routeur (appareil cible) afin qu'il échoue à répondre aux requêtes légitimes. |

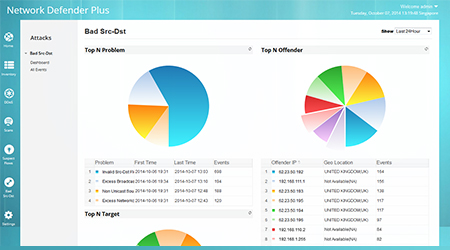

Mauvaises adresses IP source ou destinationCertaines attaques sont provoqués par de mauvaises adresses IP source ou destination. Quelques exemples : une IP source ou destination non valide, des flux multicast dépassant les limites autorisées pour une IP source, un trafic envoyé vers l'IP destination dépassant les limites autorisées … |

|

|

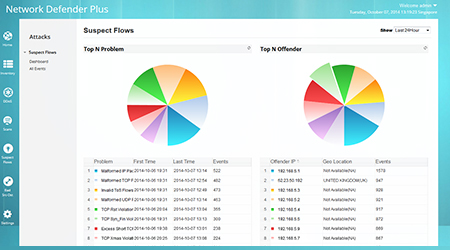

Les flux suspectsDans un flux, si un autre champ que la source et la destination semble suspicieux, on appelle cela un flux suspect. Dans cette attaque, soit la taille des paquets est anormale (en dessous de la taille légitime des paquets IP ou TCP), soit une mauvaise priorité est réglée. Des paquets IP et TCP malformés ou des flux ToS invalides sont des exemples de flux suspects. Les paquets IP et TCP malformés n'ont pas la bonne taille légitime de paquet (IP - 20 bits et TCP - 40 bits). Les flux ToS invalides auront des valeurs ToS invalides (autre que 0-255). Network Defender Plus identifie de tels flux suspects et génère un événement. |

Scan/ProbeLe scan ou la sonde est une technique utilisée par les agresseurs pour scanner un réseau et identifier les systèmes vulnérables, afin d’y pénétrer et provoquer des problèmes majeurs. Les agresseurs scannent le réseau pour repérer les systèmes gérant des services à distance, ouvrir des ports, cartographier le réseau, etc... Ils entreprennent de telles actions en envoyant des balayages ICMP, en exécutant des commandes DNS, en usurpant les adresses IP, et bien d'autres techniques encore sont utilisées. |

|

Network defender Plus - pré-requis techniques

| Fréquence de logs ou Volume | Processeur | RAM | Espace disque | Server type |

OS compatibles 64 bit |

| 0 à 3000 / seconde | 2.4 GHz Dual Core Processor | 2 GB | 250 GB | - | Windows Sever OSes: v7, 2008, 2008 R2, 2012, 2003 Server, Vista, XP Pro and Professional SP4 Linux: RedHat 4.x and above, Debian 3.0, Suse, Fedora and Mandrake |

| 3000 à 6000 / seconde | 3.2 GHz Quad Core Processor | 4 GB | 600 GB | - | |

| 6000 à 9000 / seconde | 3.2 GHz Quad Core Processor | 8 GB | 1 TB | 64 bit |

Base de données livrée avec le produit : Post GreSQL

Bases de données externes : MS SQL 2005, MS SQL 2008, MS SQL 2012

Navigateurs : Internet Explorer 10.0 +, Firefox 1.x, Netscape 7.0 +, Google Chrome 9.0 +

Pour accéder à l'espace de téléchargement, merci de vous connecter :

Encore Plus ?

Découvrir plus de fonctionnalités ?Télécharger une version d'évaluation, sans restrictions pendant 30 jours ?