- Détails

- Catégorie parente: Fiches produits

- Aperçu

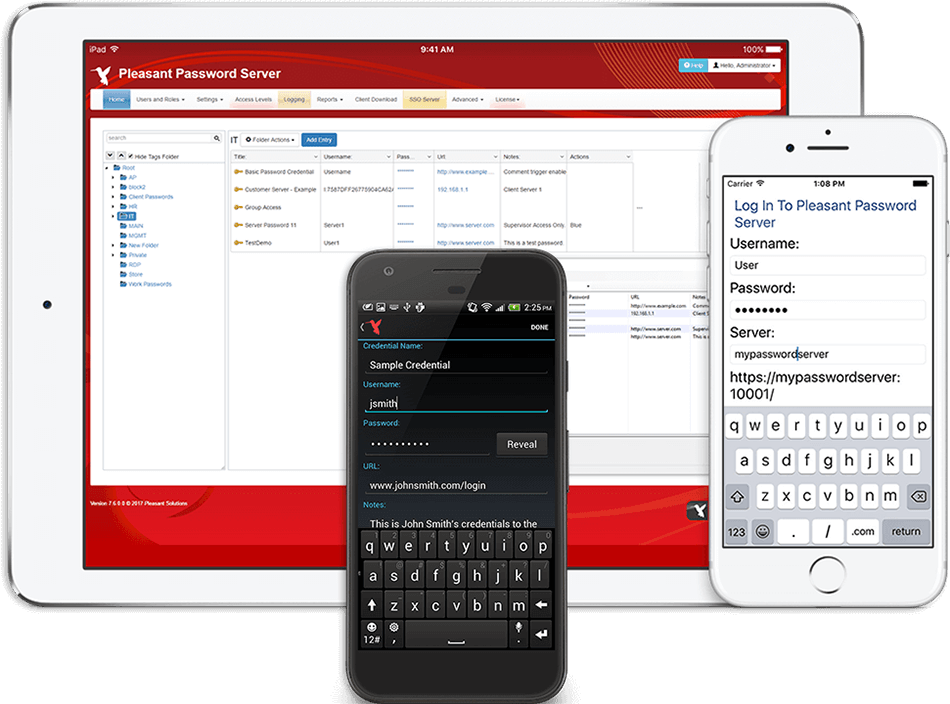

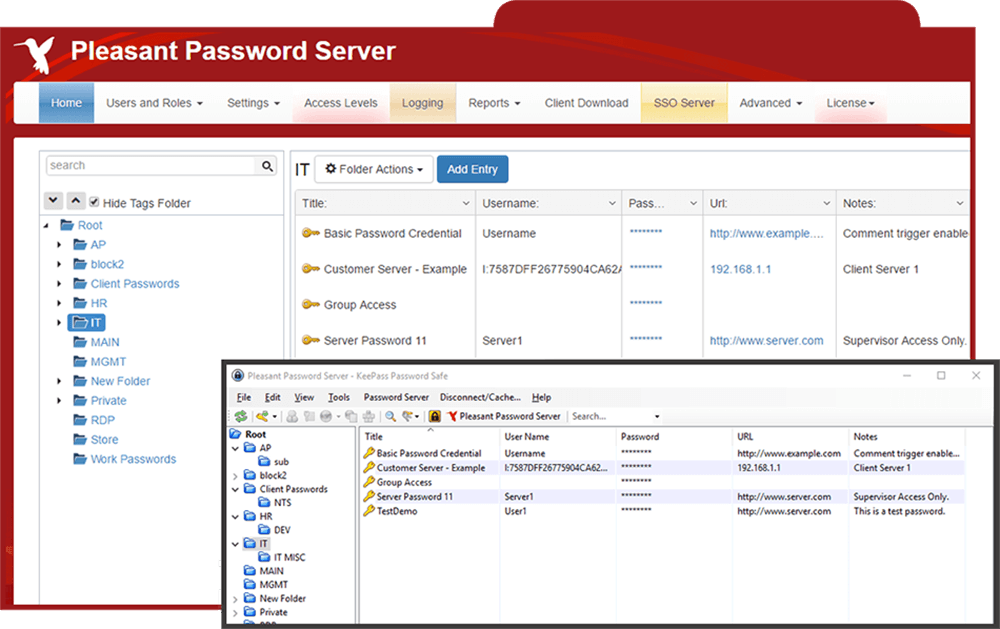

Pleasant Password Server est une des solutions d'administration des mots de passe multi-utilisateurs les plus diffusées au monde. S'appuyant sur une base de données hébergée sur votre propre serveur, cet outil vous garantit une maîtrise parfaite de la sécurité de vos données sensibles.

Avec Pleasant Password Server vous contrôlez qui a accès à l'administration des mots de passe et vous disposez d'un levier fort pour appliquer les règles de sécurité de votre structure.

Cette solution IAM est destinée aussi bien aux grands comptes qu'aux PME. Elle est compatible avec les logiciels "KeePass Password Safe" et "Password Safe" pour Windows, Android, iOS et la plupart des navigateurs web.

Des modules innovants

Le module Pleasant Reset Server permet la réinitialisation rapide et sécurisée des mots de passe à travers vos infrastructures LDAP ou Active directory.

Le module Universal SSO apporte un niveau de sécurité extrême des accès des collaborateurs en évitant que ces derniers ne puissent visualiser, ni même copier leur mot de passe.

De solides références

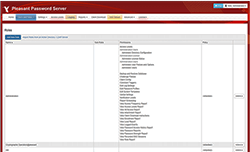

Pleasant Password Server et le client KeePass permettent de contrôler l'accès aux mots de passe stockés sur votre serveur.

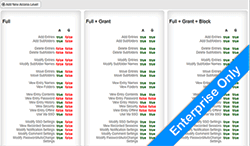

L'administrateur sélectionne des groupes de mots de passe via le client KeePass, et afin de paramétrer les rôles, il clique sur Folder Security pour assigner les rôles. Il détermine également l'accès à la gestion des mots de passe, des rôles et des utilisateurs.

Bien que les utilisateurs puissent visualiser la liste complète de leurs mots de passe après connexion via le client Keepass, le mot de passe en tant que tel n'est pas chargé, tant qu'une requête n'est pas produite. Ainsi, il est stocké en mémoire et non sur le disque.

L'accès à la gestion des mots de passe est assigné par l'administrateur selon les rôles utilisateurs, ainsi les données sensibles ne seront pas accessibles aux personnes non autorisées.

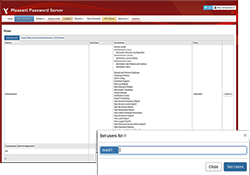

Depuis la page principale de gestion des utilisateurs, l'administrateur peut gérer les mots de passe maîtres et sélectionner les rôles à assigner à chacun.

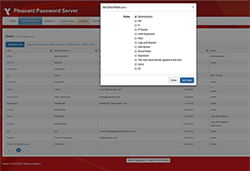

Les rôles peuvent être assignés à plusieurs utilisateurs, et on peut alouer un accès à des groupes de mots de passe via les rôles. Les sous-rôles permettent un accès à une catégorie de mots de passe ou un type de données secrètes.

L'assignation de rôles à des groupes d'utilisateurs rend la gestion des mots de passe plus performante (rapidité et fiabilité).

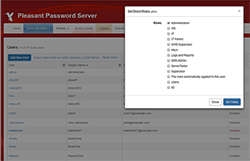

Les niveaux d'accès peuvent être implémentés de "en totalité" à "aucun" et selon une graduation paramétrable. Une fois paramétrés ils peuvent être assignés aux rôles ou aux utilisateurs.

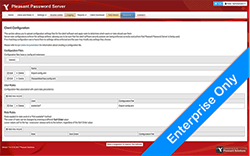

Le client de configuration KeePass permet à l'administrateur de charger les paramètres de configuration, et de déterminer les règles auxquelles seront associés les rôles et les utilisateurs.

Active Directory/LDAP facilite l'import des utilisateurs depuis vos serveurs AD/LDAP. Il suffit de sélectionner le serveur et les utilisateurs à importer.

Le client Web permet à l'utilisateur d'accéder à son interface Keepass directement depuis un navigateur web. Cela permet une grande flexibilité d'accès géographique, mais aussi de rendre accessibles les appareils qui ne fonctionnent pas sous Windows.

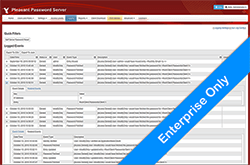

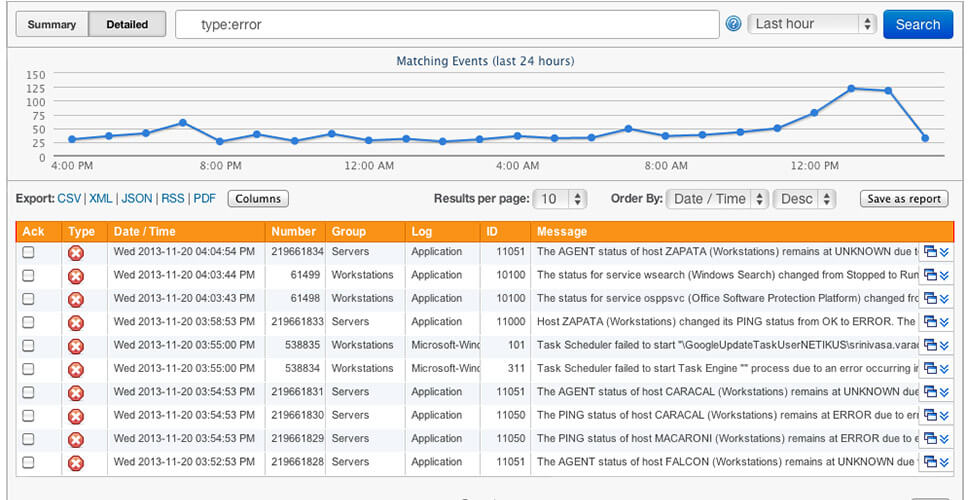

Un audit est possible de façon simple grâce aux fonctions Logged Events et Filtering appliquées à vos requêtes. Egalement, la fonction Logging Settings vous permet de définir le type d'événement à surveiller.

Via le client Mobile, l'accès aux mots de passe est possible pour iOS et Android.