Les administrateurs système détiennent la clé de la cybersécurité de votre organisation. Toutefois, les comptes d'administrateur système peuvent présenter des risques pour votre entreprise. D'une part, leurs droits d'accès élevés sont des cibles pour les pirates et les utilisateurs malveillants. D'autre part, il existe un risque que les administrateurs eux-mêmes abusent de leurs privilèges.

Dans cet article, nous explorons les responsabilités des administrateurs systèmes et définissons les risques liés à leur travail. Nous vous proposons également sept pratiques efficaces pour sécuriser vos systèmes et données critiques.

Pourquoi les administrateurs système sont-ils importants ?

Les administrateurs système sont des employés responsables de l'installation, de la maintenance et de la configuration des systèmes informatiques, des réseaux et des serveurs d'une organisation. Travaillant à la fois avec le matériel et les logiciels, ils doivent suivre des politiques de cybersécurité strictes pour garantir la sécurité des données sensibles d'une entreprise et de l'ensemble de l'infrastructure informatique.

Les administrateurs système ont généralement plus de droits d'accès que les autres employés. Ils peuvent :

- Accéder à tous les fichiers et données du réseau d'entreprise

- Créer et supprimer des comptes, tant réguliers que privilégiés

- Attribuer des droits d'accès aux comptes d'utilisateurs

- Télécharger, mettre à jour et supprimer des logiciels

- Modifier les systèmes d'entreprise

- Et plus encore

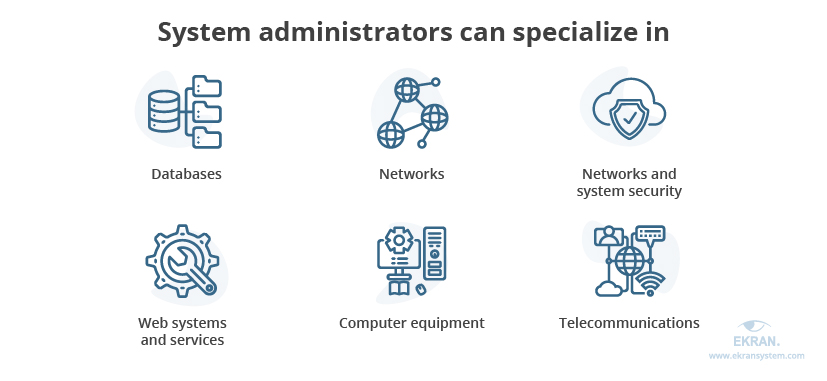

En fonction du type et de la taille d'une organisation, les administrateurs système peuvent être classés comme suit :

- Les administrateurs de bases de données sont responsables de l'intégrité des données et de l'efficacité, de la maintenance et des performances du système de base de données.

- Les administrateurs de réseau entretiennent les infrastructures de réseau telles que les commutateurs et les routeurs et diagnostiquent les problèmes de comportement des ordinateurs connectés au réseau.

- Les administrateurs de la sécurité s'occupent de la sécurité des ordinateurs et des réseaux et communiquent les mesures de sécurité générales au personnel d'une organisation.

- Les administrateurs web maintiennent des services web qui permettent l'accès interne ou externe à des sites web et peuvent également gérer des applications.

- Les administrateurs techniques effectuent la maintenance et l'entretien de routine du matériel informatique, par exemple en changeant les bandes de sauvegarde ou en remplaçant les lecteurs défaillants dans un ensemble redondant de disques indépendants.

- Les administrateurs des télécommunications sont responsables de l'entretien des équipements et des réseaux qui fournissent des systèmes de communication de données et de voix, tels que le téléphone, la vidéoconférence, l'ordinateur et les systèmes de messagerie vocale.

Possédant des droits d'accès élevés, les administrateurs de systèmes peuvent représenter un risque important pour la cybersécurité d'une entreprise. Il existe deux principaux vecteurs de menace liés au travail d'un administrateur système :

- Menaces externes - attaques visant à accéder à des biens et des données critiques en compromettant les identifiants d'un administrateur système

- Menaces internes - actions malveillantes des administrateurs système qui abusent de leurs privilèges d'accès

Examinons de plus près le danger qui se cache derrière chacune de ces deux catégories de risques.

Attaques externes sur les identifiants des administrateurs système

Les identifiants Sysadmin sont une cible privilégiée pour les attaquants.

Les pouvoirs d'un administrateur système sont toujours intéressants pour les cybercriminels qui veulent voler ou perturber les données sensibles d'une organisation ou compromettre la cybersécurité d'une organisation.

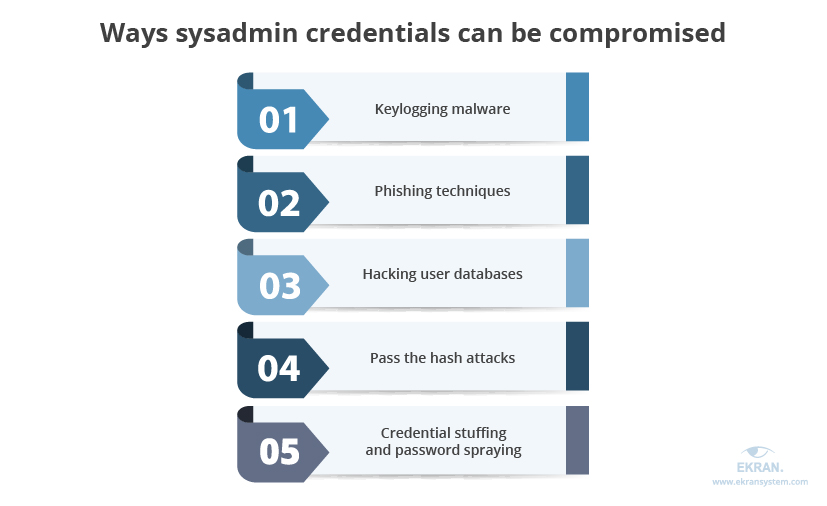

Les vecteurs d'attaque possibles sur les identifiants d'un administrateur système sont les suivants :

- Keylogging malware

Les logiciels malveillants qui enregistrent les frappes de clavier des utilisateurs, acquièrent ainsi des identifiants et des mots de passe et peuvent envoyer ces informations à un attaquant. Ce logiciel malveillant peut être installé intentionnellement sur une machine par un utilisateur malveillant interne ou par un attaquant externe. Les techniques courantes d'installation de logiciels malveillants d'enregistrement de frappe comprennent les téléchargements, les dispositifs USB infectés et les attaques de point d'eau.

En 2016, des experts en sécurité ont réussi à voler les informations d'identification d'un ordinateur ne disposant que d'un périphérique USB, même si l'ordinateur était verrouillé par un mot de passe. Il a fallu moins de 30 secondes à Rob Fuller, un ingénieur en sécurité qui a participé à cette expérience, pour pirater l'ordinateur cible.

- Techniques d'hameçonnage

Les cybercriminels peuvent créer de faux sites web qui ressemblent beaucoup aux sites web légitimes des administrations publiques, des banques, des services en ligne, etc. Les attaquants envoient ensuite des messages d'harponnage pour amener les utilisateurs sur le site de phishing. Une fois qu'un utilisateur tente de se connecter au site de phishing, le site envoie les informations d'identification saisies à un attaquant.

En 2019, une campagne de phishing a ciblé les utilisateurs des produits Microsoft et Office 365 en se faisant passer pour ces marques dans le but de compromettre les comptes des administrateurs. Les informations d'identification reçues auraient permis aux attaquants de récupérer les e-mails des utilisateurs, de s'emparer complètement d'autres comptes de messagerie sur un domaine et de créer de nouveaux comptes au sein d'une organisation.

- Bases de données d'utilisateurs piratées

Parfois, les sites de commerce électronique et de médias sociaux sont piratés et leurs bases de données ainsi que les informations d'identification des utilisateurs finissent entre les mains de cybercriminels. Le problème est que les gens ont tendance à réutiliser leurs mots de passe pour les comptes personnels et les comptes d'entreprise. Dans la mesure où près de 73 % des mots de passe sont des doublons, les attaquants peuvent utiliser avec succès des mots de passe et des informations d'identification compromis lors de violations publiques contre des comptes d'entreprise.

- Attaque par hachage

Il s'agit d'une technique de piratage qui permet à un attaquant de voler les hashs de mots de passe après qu'ils aient été laissés en mémoire au lieu de voler des mots de passe complets. Pour réussir l'attaque de hachage, un attaquant peut vider les informations d'identification de l'utilisateur authentifié stockées dans la mémoire ou vider la base de données du compte de l'utilisateur local.

- Approvisionnement d’identifiant et injection de mot de passe

Une attaque par approvisionnement d'identifiant et injection de mots de passe est effectuée lorsqu'un cybercriminel dispose d'une liste de noms d'utilisateurs. Ainsi, il peut tester chaque nom d'utilisateur par rapport à une liste des mots de passe les plus couramment utilisés. Ils peuvent également essayer de contourner la limite des tentatives répétées de mots de passe en utilisant plusieurs adresses IP.

Comment les administrateurs système peuvent abuser de leurs privilèges

Un autre risque potentiel est celui d'un administrateur système malveillant.

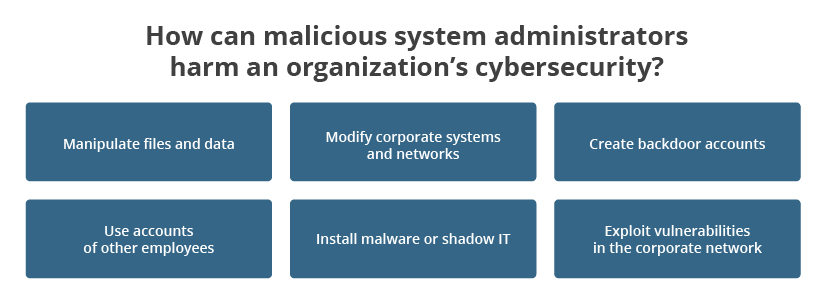

Les droits d'accès complets aux systèmes de votre organisation offrent aux administrateurs systèmes des possibilités presque illimitées. Un administrateur malveillant peut utiliser ce pouvoir pour faire beaucoup de choses :

- Supprimer des fichiers et transférer des données

- Modifier le mode de fonctionnement d'un système

- Créer des comptes cachés avec des droits élevés

- Agir sous les comptes d'autres utilisateurs du réseau

- Installer des systèmes informatiques parallèles ou des logiciels malveillants

- Exploiter les vulnérabilités présentes dans le réseau d'entreprise

Le plus désagréable dans les menaces privilégiées provenant d'administrateurs système malveillants est que les administrateurs système peuvent camoufler leurs actions. Avec leurs droits d'accès élevés, les administrateurs système peuvent couvrir les traces d'un cybercrime en utilisant les comptes d'autres employés, en supprimant des applications et en supprimant ou modifiant les journaux d'événements du système et de sécurité.

Il peut falloir des années pour détecter un crime commis par un administrateur système malveillant. Par exemple, Brandon Coughlin, qui n'a été condamné à la prison qu'en 2017, a créé un compte administratif non divulgué avec un accès et un contrôle total du système informatique d'un groupe de cliniques de Pennsylvanie, et ce deux jours seulement après avoir terminé son travail dans l'entreprise en 2013. Il a procédé à des achats frauduleux de technologie et à la suppression de paramètres et de données informatiques jusqu'à la mi-2015, lorsque la clinique a finalement modifié les autorisations d'accès de l'administrateur système. Ses actions ont entraîné une perte financière d'environ 60 000 dollars pour le groupe de cliniques de Pennsylvanie.

Heureusement, il existe différentes façons de minimiser les risques posés par les utilisateurs privilégiés et, en particulier, les risques posés par les administrateurs système. Passons maintenant aux meilleures pratiques qui peuvent vous aider à prévenir les incidents de cybersécurité liés au travail d'un administrateur système et à sécuriser ses comptes.

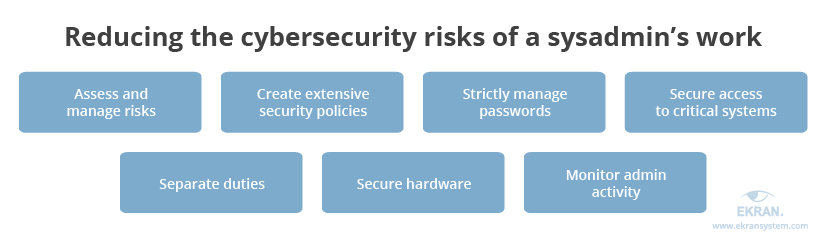

7 bonnes pratiques pour sécuriser le travail d'un administrateur système

Pour minimiser les risques courants liés au travail d'un administrateur système et protéger la cybersécurité de votre entreprise, envisagez de mettre en œuvre les pratiques utiles suivantes :

1. Évaluer et gérer les risques

Évaluez les risques liés à la sécurité de l'information afin d'identifier tous vos actifs essentiels et les personnes qui y ont accès. L'idée est de détecter les vulnérabilités et les menaces potentielles, puis d'utiliser ces informations pour créer et mettre en œuvre une stratégie de cybersécurité et des contrôles de sécurité pertinents.

2. Mettre en place des politiques étendues

Assurez-vous d'avoir des politiques écrites officielles qui comprennent des règles de travail avec les réseaux et les systèmes d'entreprise. Vos politiques doivent contenir des descriptions claires de toutes les mesures de cybersécurité appliquées au sein de votre organisation. Consultez le Guide for System Administrators de l'université de Stanford et la politique d'utilisation acceptable pour les administrateurs de systèmes de l'université d'Arizona à titre d'exemple.

3. Définir des règles strictes de gestion des mots de passe

Une gestion rigoureuse des mots de passe est essentielle tant pour la cybersécurité que pour la conformité. Pour sécuriser les informations d'identification administrateur et root au sein de votre organisation, appliquez les pratiques recommandées par les règlementations et les normes de cybersécurité applicables à votre secteur d'activité. Vous pouvez également utiliser des outils de gestion de mots de passe qui peuvent vous aider à stocker, livrer et manipuler vos informations en toute sécurité.

4. Accès sécurisé aux systèmes critiques

Pour améliorer la protection de l'accès, il convient d'envisager la mise en œuvre de caractéristiques telles que l'authentification multi-facteurs (MFA) et l'authentification secondaire. MFA minimise les risques que des acteurs malveillants accèdent à votre réseau d'entreprise s'ils parviennent à voler les informations d'identification des administrateurs. Un mécanisme d'authentification secondaire vous aide à identifier les utilisateurs des comptes partagés.

5. Droits distincts

Il est toujours bon de séparer les fonctions des administrateurs système au cas où votre organisation en emploierait plusieurs. Ce faisant, vous limiterez la quantité de pouvoir détenu par un administrateur et minimiserez l'étendue possible de l'abus de privilèges.

6. Sécuriser votre matériel

La protection des systèmes physiques est aussi importante que celle de vos réseaux et systèmes virtuels. Si vous utilisez vos propres serveurs au bureau, assurez-vous qu'ils sont stockés dans des endroits où seul le personnel autorisé est admis et assurez-vous que les ordinateurs de votre entreprise ne sont accessibles qu'au personnel autorisé.

7. Déployer une solution de surveillance fiable

La surveillance de l'activité des utilisateurs est un excellent moyen de renforcer votre cybersécurité,de détecter et prévenir les incidents potentiels. Sans oublier que c'est une exigence de diverses normes de cybersécurité comme NIST 800-53 et PCI DSS. Les enregistrements des sessions des utilisateurs vous fourniront des informations sur qui a fait quoi ainsi que sur le lieu et le moment où ils l'ont fait. Ces enregistrements peuvent également être utilisés comme preuves lors d'une enquête sur un incident de cybersécurité.

Sécurisez le travail de vos administrateurs systèmes avec Ekran System

Pour réduire efficacement les risques de cybersécurité découlant de vos administrateurs système, envisagez de déployer une solution fiable et sophistiquée.

Ekran System est une plateforme de gestion des menaces internes qui offre une surveillance complète de l'activité des utilisateurs, la gestion des accès, et plus encore. Elle vous donne un aperçu approfondi des activités de vos administrateurs système.

Avec Ekran System, vous pouvez:

- Voir comment les employés interagissent avec vos systèmes en surveillant l'activité des utilisateurs en temps réel et en regardant les sessions d'utilisateurs enregistrées

- Détecter les incidents potentiels grâce à un module alimenté par l'IA pour l'analyse du comportement des utilisateurs et des entités qui détecte les activités suspectes des utilisateurs

- Recevoir des alertes en temps réel et y répondre instantanément en envoyant des avertissements à un utilisateur spécifique ou en bloquant un processus, un utilisateur ou une session

- Avoir un accès sécurisé à vos systèmes grâce à un outil MFA, des mots de passe à usage unique et une authentification secondaire

- Analyser l'activité des utilisateurs grâce à des rapports détaillés et facilement personnalisables

Exploitez Ekran System pour éliminer les risques de menaces internes en surveillant étroitement l'activité des utilisateurs, en gérant efficacement les accès, en détectant les incidents potentiels en temps réel et en réagissant à ces incidents avant qu'ils ne causent des dommages.

Ekran System offre également des fonctionnalités qui vous aident à vous conformer aux principales réglementations, lois et normes en matière de cybersécurité, telles que NIST 800-53, SWIFT CSP, HIPAA, GDPR, FISMA, et PCI DSS.

Conclusion

Il est essentiel de connaître les principaux types d'attaques contre les identifiants d'un administrateur système et les scénarios possibles d'abus de ses privilèges par les administrateurs. En sachant cela, vous pouvez choisir les mesures les plus pertinentes pour sécuriser le travail de vos administrateurs système et améliorer la sécurité des comptes des administrateurs système.

Un moyen essentiel de s'assurer que les administrateurs de système n'abusent pas de leurs privilèges est de surveiller et d'auditer le travail de tous vos employés. Cela vous permet d'avoir une visibilité totale des actions des utilisateurs et de respecter les principales normes de cybersécurité.

Avec une plateforme complète de gestion des menaces internes comme Ekran System, vous pouvez non seulement mettre en place une surveillance robuste des utilisateurs, mais aussi détecter en temps réel les incidents de cybersécurité potentiels et les traiter immédiatement. Profitez dès maintenant d'un essai gratuit d'Ekran System !