La détection d'une activité malveillante prend des semaines, voire des mois, malgré les nombreux efforts déployés par les entreprises pour mettre en place des systèmes de détection des menaces de cybersécurité. Vous pouvez augmenter vos chances de découvrir une activité malveillante en étudiant les techniques de menace de l'utilisateur interne et en appliquant diverses méthodes de détection.

Dans cet article, nous abordons les techniques les plus courantes à l'origine des menaces d'utilisateurs internes et leurs indicateurs possibles, ainsi que les moyens de détecter efficacement les menaces d'utilisateurs internes.

Pourquoi la détection précoce des menaces de types utilisateurs internes est-elle si importante ?

Les menaces interne sont difficiles à gérer. Elles sont généralement le fait d'utilisateurs de confiance ayant accès à des ressources protégées qui abusent de données sensibles ou mettent en péril la sécurité de l'organisation.

Les menaces causées par des utilisateurs internes sont généralement difficiles à contenir : il faut en moyenne 77 jours pour détecter un incident interne, selon l'enquête de l'Office européen de lutte antifraude (OLAF). 2020 Cost of Insider Threats: Global Report [PDF] by the Ponemon Institute.

Plusieurs facteurs rendent la détection des menaces de l'utilisateur interne difficile :

L'activité d'utilisateurs internes malveillants peut causer des dommages considérables lorsqu'elle passe inaperçue pendant des mois. Le coût moyen de la gestion d'une menace interne est de 11,45 millions de dollars, selon le rapport Insider Threat du Ponemon Institute.

Dans certains cas, les attaques d'utilisateurs internes entraînent des pertes encore plus importantes. Par exemple, AT&T affirme avoir perdu plus de 201 millions de dollars de bénéfices potentiels à cause de plusieurs attaques d'utilisateurs internes au milieu des années 2010. À l'époque, Muhammad Fahd a dépensé plus d'un million de dollars pour soudoyer des employés du centre d'appels d'AT&T et des développeurs afin de débloquer des téléphones et de déployer des logiciels malveillants dans le système de l'entreprise. Ils ont débloqué près de 2 millions de téléphones avant d'être démasqués. Les employés soudoyés ont été licenciés, et en 2021, Muhammad Fahd a été condamné à 12 ans de prison.

Les activités malveillantes des utilisateurs internes peuvent également conduire les organisations à perdre leurs secrets commerciaux et leur avantage concurrentiel. Cela a failli arriver à Corning Inc. lorsqu'elle a travaillé sur la recherche et le développement de lasers à fibre. Ji Wang, le scientifique principal du projet, travaillait pour Corning depuis plus de 20 ans. Il a abusé de ses privilèges d'accès et a volé des fichiers de recherche confidentiels avant d'être licencié. Avec ces informations, il prévoyait de créer sa propre entreprise de laser à fibre en Chine, mais a été arrêté avant de pouvoir le faire.

Dans chacun de ces cas, la cybersécurité d'une organisation a souffert des conséquences de différentes techniques de menaces d'utilisateurs internes. Examinons de plus près certaines des techniques les plus courantes dans la section suivante.

Principales techniques de menace de l'utilisateur interne

Principales techniques de menace de l'utilisateur interne

La façon dont une cyberattaque est exécutée peut être appelée technique, tactique, processus, méthode, ou tout autre terme. Par souci de clarté, nous utiliserons dans cet article la définition d'une technique d'attaque donnée par MITRE :

La technique derrière une menace d'utilisateur interne dépend généralement de l'attaquant :

- Intention

- Niveau de compétences techniques

- Connaissance du système de sécurité de l'organisation

- Niveau d'accès privilégié

Remarque : n'oubliez pas que les menaces émanant d'utilisateurs internes ne sont pas toutes le fait de personnes mal intentionnées. Certains utilisateurs internes peuvent enfreindre les règles de sécurité par négligence ou par oubli, par désir d'accélérer leur travail ou parce qu'ils se laissent prendre au piège de l'ingénierie sociale. De tels incidents sont beaucoup plus fréquents que vous ne le pensez : 63 % des incidents liés aux utilisateurs internes sont liés à la négligence.

Les activités malveillantes d'un utilisateur interne peuvent être beaucoup plus dangereuses que les activités négligentes d'un utilisateur interne, car un utilisateur interne malveillant planifie généralement son attaque à l'avance. C'est pourquoi vous devez être en mesure de garder un œil sur toute personne de votre réseau qui utilise ces techniques de menace :

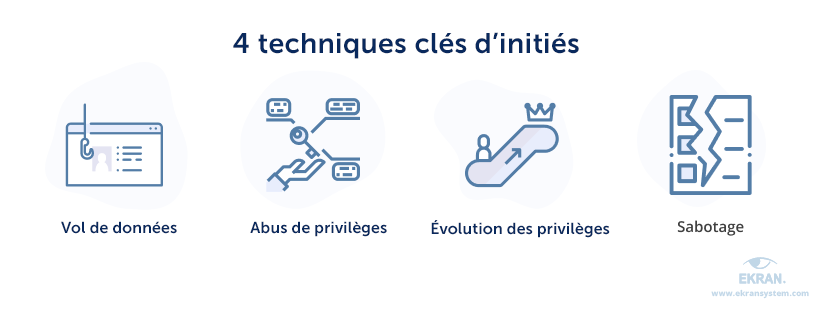

Vol de données

Ce type de technique de menace utilisateur interne est probablement le plus répandu et le plus diversifié. Les motivations pour voler des informations sensibles peuvent être nombreuses : gain financier, vengeance d'un employé mécontent, espionnage industriel ou même hacktivisme. Il existe également de nombreuses façons d'exécuter cette technique, de l'envoi de données dans une messagerie privée à la prise de photos de documents sensibles.

Les activités suivantes peuvent être des indicateurs de vol de données :

- Accès à des données sensibles à des heures indues

- Le téléchargement de données sur des appareils personnels (surtout si l'organisation n'a pas mis en place une politique relative à l'utilisation des appareils personnels).

- Envoi de données en dehors du périmètre protégé

- Absence de création ou endommagement des sauvegardes de données

- Et plus encore

Abus de privilège

Abus de privilège

Les utilisateurs disposant de droits d'accès élevés peuvent abuser des ressources sensibles de nombreuses façons : télécharger des données vers un service cloud non protégé, créer une porte dérobée, modifier ou même supprimer des journaux d'activité. Ce type de menace interne est particulièrement difficile à détecter car les utilisateurs privilégiés ont de nombreuses possibilités de dissimuler leurs actions. Cependant, il existe des indicateurs potentiels auxquels il faut prêter attention :

- Téléchargements massifs de données sensibles

- Envoi de fichiers sensibles en dehors du périmètre protégé

- Activité inhabituelle sur le réseau de l'organisation

- Création de comptes privilégiés sans autorisation préalable

- Déploiement de logiciels suspects ou interdits

- Modification des configurations de sécurité sans autorisation préalable

Escalade de privilèges

Escalade de privilèges

Il peut être difficile pour un utilisateur ordinaire de nuire à une organisation car ses droits d'accès sont généralement limités. Difficile, mais pas impossible. Sans une bonne gestion des accès, un utilisateur de confiance peut obtenir suffisamment de privilèges pour accéder - et abuser - des ressources protégées. Une autre façon d'élever les privilèges d'accès est d'exploiter les vulnérabilités et les erreurs de configuration des logiciels de sécurité.

Ces actions peuvent indiquer une escalade de privilèges :

- Demandes d'accès fréquentes et inutiles

- Intérêt inhabituel pour des données et des projets auxquels un utilisateur ne peut pas accéder

- Mouvements latéraux dans le réseau

- Installation de logiciels et d'outils de gestion non autorisés

Sabotage

Sabotage

La motivation d'une tentative de sabotage des actifs d'une organisation peut varier : vengeance d'un employé pour un traitement injuste, désir de faire chanter une entreprise, détournement par un concurrent ou même un autre État. Contrairement aux attaquants qui utilisent d'autres techniques de menace interne, les saboteurs volent rarement des données. Ils préfèrent supprimer ou corrompre des données, détruire des parties de l'infrastructure de l'organisation ou endommager physiquement les équipements de l'entreprise.

Les indicateurs qui montrent qu'un utilisateur interne peut avoir l'intention de saboter des biens sont les suivants :

- Des cas répétitifs de comportements abusifs ou de conflits avec des collègues et des supérieurs

- Un fort mécontentement à propos de promotions ou de changements de salaire récents

- Envoi d'e-mails avec pièces jointes à des concurrents

- Demande d'accès à des ressources dont l'utilisateur n'a pas besoin

- Évolution des configurations des technologies de détection des menaces émanant d'utilisateurs internes

- Suppression intentionnelle de comptes ou défaut de création de sauvegardes

- Apporter des modifications à des données que personne n'a demandées

Comme vous pouvez le constater, ces techniques de menace de l'utilisateur interne ont des motivations, des méthodes d'exécution et des indicateurs différents. C'est pourquoi vous devez utiliser diverses méthodes de détection des menaces pour être en mesure d'attraper chacune d'entre elles. Examinons ci-dessous quelques-unes des meilleures pratiques de détection des menaces de l'utilisateur interne.

4 méthodes pour détecter les menaces internes

Le choix des bonnes techniques de détection des menaces internes est crucial pour une réponse rapide et efficace aux incidents. Votre choix de méthode de détection doit dépendre des indicateurs de menace que vous devez détecter et des outils et pratiques de cybersécurité que vous pouvez mettre en œuvre.

| Méthode de détection | Mesures de sécurité | Indicateurs à retenir | Forte capacité de détection | Faible capacité de détection |

| Surveillance de l'activité des utilisateurs |

|

|

|

|

| Détection des anomalies dans le comportement des utilisateurs et des entités |

|

|

|

|

| Déplacer l'attention des machines vers les personnes |

|

|

|

|

| Combattre les menaces internes |

|

|

|

|

Examinons en détail quelques conseils pour la détection des menaces internes.

Surveillance de l'activité des utilisateurs

La surveillance de l'activité des utilisateurs au sein de votre réseau est l'une des méthodes de détection des menaces internes les plus répandues. Les outils de surveillance contrôlent toutes les actions des utilisateurs et les comparent aux règles de sécurité. Si un utilisateur enfreint une règle, l'outil envoie une alerte à ce sujet aux responsables de la sécurité ou aux administrateurs informatiques.

En 2020, 40 % des menaces d'utilisateurs internes ont été identifiées grâce à des alertes générées par des outils de surveillance interne, selon l'étude de la Commission européenne. 2021 IBM Security X-Force Insider Threat Report. La surveillance de l'activité des utilisateurs (UAM) est particulièrement utile pour détecter la négligence des employés, les attaques mal couvertes et les utilisateurs internes opportunistes.

Bien entendu, l'efficacité de l'outil UAM dépend de ses capacités de surveillance et d'alerte ainsi que des options de personnalisation des règles de sécurité. Ekran System surveille toutes les actions de tous les utilisateurs qui accèdent aux terminaux protégés et enregistre ces données. Le logiciel est livré avec un ensemble de règles de sécurité prédéfinies, mais vous pouvez également configurer des règles personnalisées.

Lorsque Ekran System détecte une menace potentielle, il envoie une alerte avec un lien vers la session utilisateur en temps réel. Les responsables de la sécurité peuvent observer la session, décider si l'utilisateur menace effectivement la sécurité de l'entreprise, et tuer un processus ou bloquer l'utilisateur si nécessaire.

Détection d'anomalies dans le comportement des utilisateurs et des entités

Détection d'anomalies dans le comportement des utilisateurs et des entités

L'activité d'un utilisateur interne malveillant n'enfreint pas toujours les règles de sécurité, en particulier lorsque l'utilisateur interne dispose de privilèges élevés ou de tâches professionnelles diverses. Si un tel utilisateur tente d'altérer les données auxquelles il a habituellement accès, l'outil UAM ne le considérera pas comme un événement suspect.

Vous pouvez détecter ces attaques si vous utilisez un outil d'analyse du comportement des utilisateurs et des entités (UEBA). La technologie UEBA repose sur des algorithmes d'intelligence artificielle (IA) qui analysent les données sur le comportement ordinaire des utilisateurs, créent une base de référence pour chaque utilisateur et entité, comparent le comportement des utilisateurs à celui de groupes de pairs et détectent les déviations dans les actions des utilisateurs. Vous pouvez également intégrer un outil UEBA à un outil UAM pour obtenir des résultats d'analyse plus précis.

Par exemple, Ekran System’s UEBA module [PDF] alerte les responsables de la sécurité si un utilisateur se connecte à un terminal à des heures inhabituelles. Cela peut indiquer que l'utilisateur veut faire quelque chose de malveillant. Le module UEBA d'Ekran calcule également un score de risque pour l'activité de l'utilisateur, ce qui peut aider les responsables de la sécurité à détecter les menaces internes.

Déplacer l'attention envers les machines vers les personnes

Déplacer l'attention envers les machines vers les personnes

Le fait de faire passer votre système de sécurité de la confiance dans les technologies de détection des menaces d'utilisateurs internes à une approche centrée sur les personnes permet de détecter d'autres indicateurs comportementaux de menaces d'utilisateurs internes. Elle permet également aux employés de mieux prendre conscience de leurs actions et de leurs responsabilités, d'améliorer la sensibilisation à la sécurité et de réduire le nombre de contrôles restrictifs.

Source — Cybersecurity & Infrastructure Security Agency

Lorsque vos employés connaissent les types, les indicateurs et les conséquences des attaques d'utilisateurs internes, ils peuvent vous aider à détecter les menaces qui échappent aux systèmes de sécurité traditionnels. Gardez à l'esprit que cette méthode de sécurisation des données sensibles ne signifie pas que vous pouvez renoncer totalement aux outils de sécurité.

Si vous configurez Ekran System pour qu'il affiche des messages d'avertissement afin d'éduquer un utilisateur qui enfreint les règles de sécurité, vous pouvez également utiliser les enregistrements UAM pendant la formation de sensibilisation à la sécurité pour montrer aux employés des exemples réels des meilleures et des pires pratiques de sécurité.

Chasse aux menaces internes

Chasse aux menaces internes

La chasse aux menaces est l'une des méthodes actives de détection des menaces internes. Au lieu d'attendre une alerte, les responsables de la sécurité partent du principe que leur réseau a déjà été compromis et recherchent des indicateurs possibles de compromission.

La chasse aux menaces internes est similaire aux audits de sécurité interne, à une différence près : lors d'un audit, les responsables de la sécurité vérifient la conformité du système de sécurité à certaines normes, réglementations ou lois. Pendant la chasse aux menaces, ils établissent eux-mêmes le programme de l'audit.

Pour réussir la chasse aux menaces internes, l'équipe de sécurité doit analyser des quantités massives de données : rapports d'événements de sécurité antérieurs, résultats des évaluations des risques, journaux des activités suspectes et négligentes des utilisateurs, scores de risque générés par des outils basés sur l'IA, etc. Comme pour les audits, la chasse aux menaces doit être effectuée régulièrement.

Pour faire la chasse aux menaces internes, l'équipe de sécurité a besoin d'outils qui rassemblent et analysent autant de données que possible. Grâce à Ekran System, elle peut examiner les enregistrements des sessions utilisateurs suspectes, générer des rapports sur les divers événements survenus sur les points d'extrémité surveillés et vérifier les scores de risque calculés par le module UEBA. S'ils trouvent des preuves d'une activité malveillante d'un utilisateur interne, ils peuvent exporter ces enregistrements dans un format protégé pour d'autres activités judiciaires.

Conclusion

Conclusion

Les menaces de l'utilisateur interne sont de toutes formes et de toutes tailles. Elles peuvent être malveillantes ou accidentelles, bien planifiées ou opportunistes, perturbatrices ou discrètes, cachées ou à la vue de tous. À chaque technique de menace interne correspond une méthode de détection des menaces. La mise en œuvre de nombreuses méthodes de détection des menaces par le déploiement d'un outil dédié distinct pour chacune d'entre elles peut consommer beaucoup de ressources et semer la confusion dans votre système de sécurité.

Ekran System vous aide à déployer plusieurs méthodes de détection des menaces et à éviter les configurations d'intégration complexes. Notre plateforme globale de gestion des risques liés aux utilisateurs internes comprend une surveillance continue de l'activité des utilisateurs, une gestion légère des accès privilégiés, un module UEBA alimenté par l'IA et un ensemble d'outils diversifiés pour les audits et les rapports.

Demandez une démo ou un essai gratuit pour commencer à renforcer votre sécurité avec Ekran System !