En mars de cette année, les entreprises qui utilisent Microsoft Exchange ont eu un choc lorsque Microsoft a annoncé qu'un groupe de pirates accédait aux comptes de messagerie des entreprises grâce à des vulnérabilités dans son logiciel de messagerie Exchange Server. Le groupe a tenté d'obtenir des informations auprès de sociétés de défense, d'écoles et d'autres établissements aux États-Unis.

Les entreprises du monde entier utilisent Exchange comme solution de messagerie électronique, et Outlook sur le web - ou Outlook Web Access (OWA) - permet aux utilisateurs de l'entreprise d'accéder à leurs e-mails, calendriers, tâches et contacts professionnels à partir d'Exchange Server, directement depuis leur navigateur web. L'OWA fournissant un accès direct à des informations sensibles, et parfois confidentielles, comme les détails d'un projet à venir ou une correspondance contenant des informations sur le client, il est impératif que l'accès par OWA soit sécurisé.

Les connexions OWA sont authentifiées par la saisie d'un nom d'utilisateur et d'un mot de passe, ce qui n'empêche pas les attaques avancées basées sur les informations d'identification de circuler ces jours-ci. En réalité, le vice-président de Microsoft a déclaré que l'exposition des informations d'identification était à l'origine de la cyberattaque d'Exchange, en affirmant que le groupe de pirates aurait :

"..accédé à un serveur Exchange soit avec des mots de passe volés, soit en utilisant des vulnérabilités non découvertes précédemment en se faisant passer pour quelqu'un qui devait avoir accès."

Comment les entreprises peuvent-elles sécuriser l'OWA et empêcher les tentatives de connexion non autorisées ?

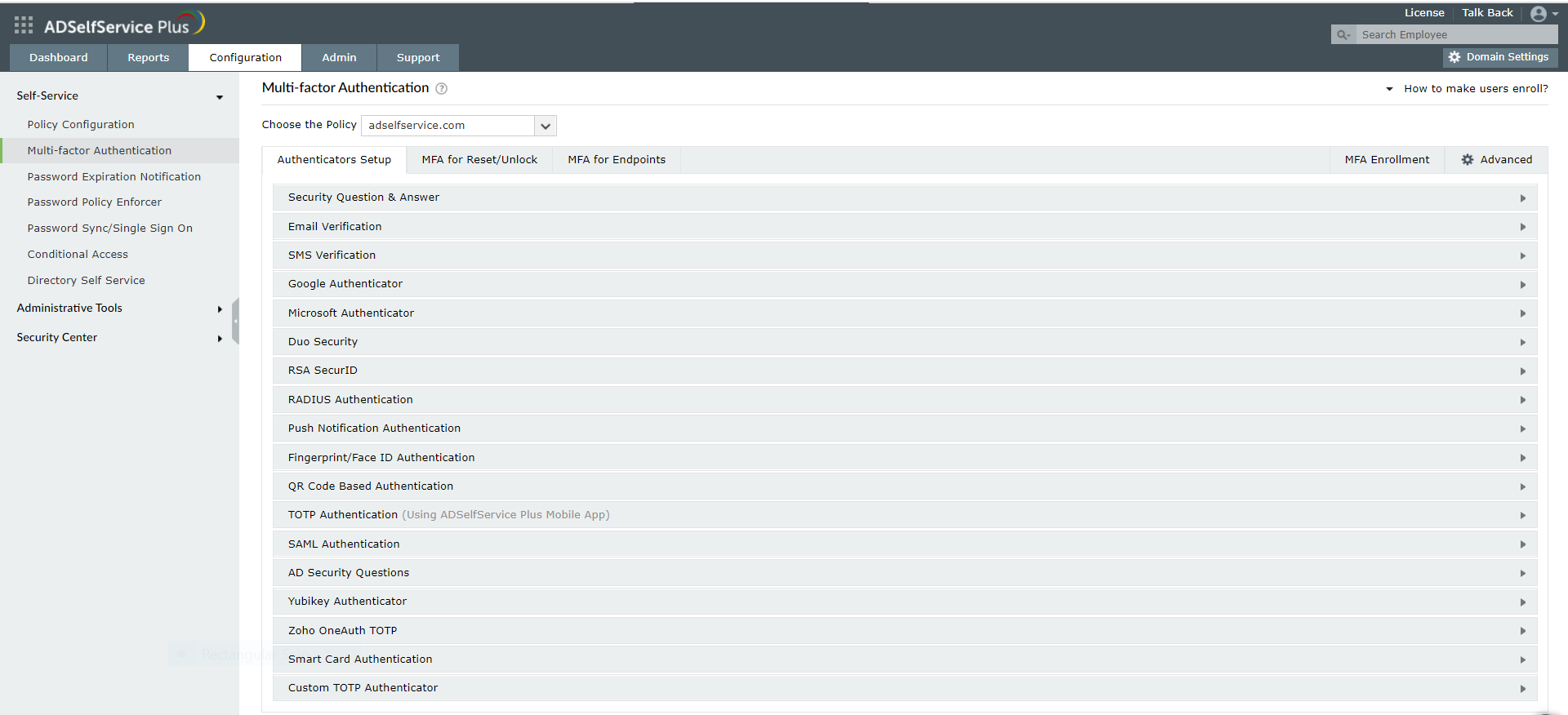

ManageEngine ADSelfService Plus prend désormais en charge l'authentification multifacteur pour OWA. En utilisant ADSelfService Plus, les entreprises peuvent mettre en œuvre des facteurs d'authentification supplémentaires en plus de la méthode d'authentification existante basée sur les informations d'identification, renforcer les connexions à la fois pour OWA et le centre d'administration Exchange (EAC).

ADSelfService Plus prend en charge plus de 15 méthodes d'authentification, notamment la biométrie, Microsoft Authenticator, le mot de passe à usage unique Zoho OneAuth et l'authentification par QR code. Jusqu'à trois facteurs d'authentification peuvent être mis en œuvre lors d'une connexion OWA, ce qui constitue une protection solide contre les piratages.

Comment fonctionne la MFA pour les connexions OWA et EAC ?

Une fois que la MFA est configuré pour les connexions OWA, voici comment se déroule le processus de connexion :

- L'utilisateur ouvre la page de connexion OWA ou EAC et saisit son nom d'utilisateur et son mot de passe de domaine Active Directory.

- Une fois les informations d'identification authentifiées, les méthodes MFA configurées dans ADSelfService Plus sont chargées.

- L'utilisateur doit prouver son identité en utilisant ces méthodes et, en cas de succès, il est autorisé à accéder à OWA et EAC.

Pourquoi ADSelfService Plus est un cran au-dessus des autres solutions MFA ?

- Configuration flexible : Activez des méthodes d'authentification spécifiques pour les utilisateurs appartenant à des domaines, groupes et unités d'organisation spécifiques.

- Contrôle d'accès basé sur le risque : Automatisez les décisions de contrôle d'accès en fonction de facteurs tels que l'adresse IP, l'heure d'accès, la géolocalisation et l'appareil utilisé.

- Sécurisation de plusieurs passerelles : Utilisez la MFA pour sécuriser non seulement l'accès à OWA, mais aussi les connexions locales et distantes aux machines Windows, macOS et Linux, ainsi que les connexions VPN pour une sécurité globale des terminaux.

Téléchargez une version d'essai gratuite de 30 jours d'ADSelfService Plus pour essayer la MFA pour OWA ainsi qu'un large éventail d'autres fonctionnalités qu'ADSelfService Plus a à offrir.

Dheebtha Lakshmi

Product Marketing Associate