Comprendre ce qu'il faut vérifier dans un réseau peut être confus et compliqué. L'élaboration d'une liste de contrôle complète de la sécurité du réseau est cruciale pour les entreprises dont les ordinateurs sont connectés à l'internet ou les uns aux autres. Pensez-y comme à une analyse antivirus que vous pourriez exécuter sur votre ordinateur pour trouver des chevaux de Troie ou des logiciels malveillants, sauf que vous analysez l'ensemble de votre réseau pour trouver tout ce qui pourrait le paralyser.

L'objectif de ce blog est de fournir suffisamment d'informations pour vous aider à commencer à établir une liste de contrôle de base qui couvre les aspects essentiels de la sécurité du réseau. Vous pouvez la modifier en fonction des composants que vous devez auditer dans votre réseau. Vous avez déjà une liste de contrôle ? Très bien ! Jetez-y quand même un coup d'œil, vous ne saurez jamais ce que vous manquez.

Définir la portée de votre liste de contrôle d'audit

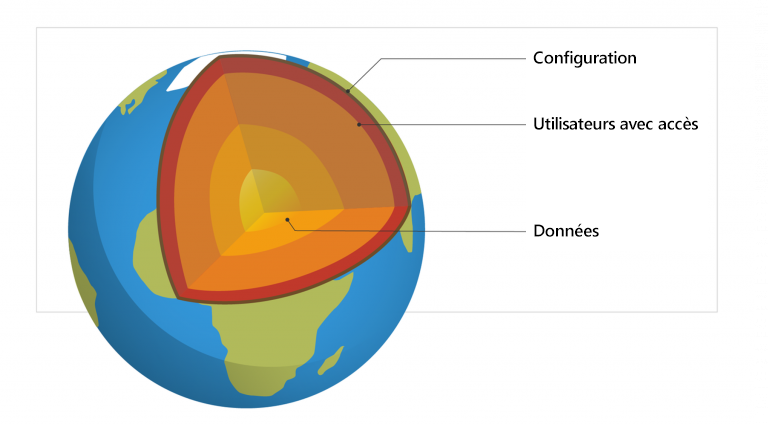

Commencez doucement. Voici trois questions simples que vous devez vous poser avant de commencer à planifier votre liste de contrôle :

- Où sont hébergées les données critiques dans votre réseau ?

- Quels utilisateurs ont accès aux données ?

- Quelles configurations, c'est-à-dire les configurations de serveur ou les politiques de sécurité, déterminent directement la sécurité de vos données ?

L'objectif final de toute attaque de sécurité, interne ou externe, est d'accéder aux données confidentielles de votre entreprise. Chaque mauvaise configuration du réseau, chaque autorisation inappropriée accordée à un utilisateur sont autant de tremplins pour atteindre les joyaux de la couronne : vos données.

Déterminer où se trouvent les données

Vous savez peut-être déjà où sont stockées vos données, mais nous allons tout de même les détailler.

Les données peuvent être stockées dans des serveurs de fichiers tels qu'un serveur ou un cluster Windows, dans des bases de données telles que SQL ou Oracle, dans le cloud sur des comptes de stockage Azure ou des buckets S3 d'Amazon Web Services (AWS), dans des serveurs et des postes de travail membres par les utilisateurs, ou sur d'autres supports de stockage de données tels que NetApp, EMC ou NAS.

Maintenant que vous connaissez tous les endroits où vos données peuvent être stockées, examinons comment les utilisateurs finaux peuvent accéder à ces données.

Qui a les clés du coffre ?

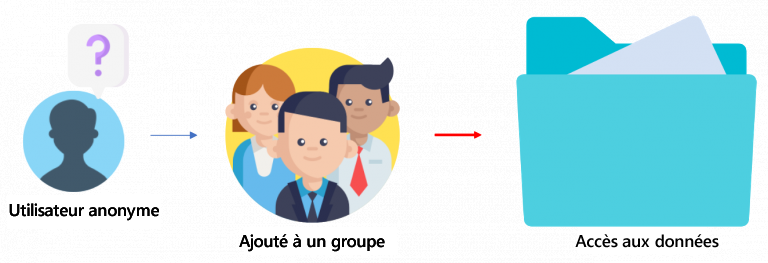

Considérez vos données comme des objets de valeur stockés dans un coffre-fort, et les autorisations comme les clés de ce dernier. La façon la plus courante dont les utilisateurs accèdent aux données est par le biais de permissions mal configurées. Outre les autorisations explicitement attribuées sur les serveurs de fichiers et autres dispositifs de stockage de données, voici quelques autres façons dont les choses peuvent mal tourner :

- Accès via des autorisations de groupes imbriqués : Un utilisateur aléatoire qui se voit accorder l'accès à un dossier est quelque chose que vous pourriez remarquer. En revanche, un utilisateur anonyme introduit en douce dans un groupe de sécurité ayant accès à un dossier est quelque chose que vous ne remarquerez probablement pas.

- Informations d'identification d'utilisateur exposées : Les informations d'identification VPN d'un utilisateur distant sont exposées dans une violation d’un site web. Un attaquant utilise ces informations pour se connecter au réseau et peut maintenant accéder aux fichiers en tant qu'utilisateur autorisé. Le seul moyen de détecter des tentatives d'attaque de ce type est de surveiller les connexions indésirables et les accès aux fichiers à partir de sources inconnues.

- Fuite de données du Cloud : Un développeur travaillant avec Azure a accidentellement incorporé les clés d'un compte de stockage dans un fichier script téléchargé sur un dépôt GitHub public. Il est plus courant qu'on ne le pense de laisser des mots de passe et des clés de stockage dans des plateformes de cloud computing, alors vérifiez qu'ils ne sont pas présents avant que les données ne soient rendues publiques. Parfois, le stockage dans le cloud peut se voir appliquer des autorisations larges inutiles. Par exemple : Dans un Bucket S3 AWS, le paramètre " bloquer l'accès public " est désactivé.

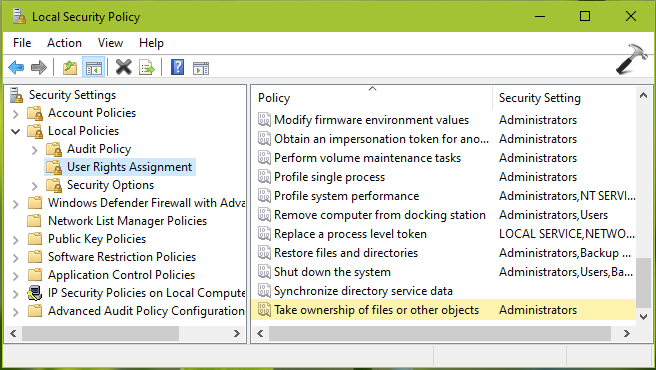

- Stratégies de groupe mal configurées : Un utilisateur ou un groupe de sécurité se voit accorder le privilège de prendre la propriété de fichiers et de dossiers. Il s'agit fondamentalement d'un privilège qui peut empêcher le propriétaire réel d'accéder à son dossier, il faut donc considérer ces autorisations avec attention.

- Rôles incorrects attribués aux utilisateurs : Un utilisateur final se voit attribuer un rôle sur un serveur SQL, ce qui entraîne la création d'un nouveau login non autorisé.

Avec autant de moyens différents pour que les autorisations ne soient pas vérifiées ou mal attribuées, la compromission à grande échelle des données n'est pas loin. Dès qu'un acteur malveillant découvre une autorisation vulnérable sur un compte utilisateur ou un serveur, il travaille latéralement jusqu'à ce que les données soient compromises.

Pour éviter cela, surveillez les différentes ressources de votre réseau ainsi que les autorisations attribuées ou modifiées sur les comptes d'utilisateurs 24 heures sur 24 et 7 jours sur 7. Le changement de permission peut être authentique, malveillant ou déclenché par une erreur de processus. Dans tous les cas, les modifications d'autorisations doivent être enregistrées et examinées.

Est-ce que le coffre est verrouillé ?

Si la perte des clés d'un coffre-fort constitue un risque pour la sécurité, le coffre-fort doit également être suffisamment solide pour résister à une force extérieure. En comparaison, c'est là que la configuration des appareils connectés au réseau joue un rôle crucial.

En d'autres termes, un niveau d'accès approprié pour les utilisateurs et une configuration réseau sécurisée constituent ensemble la sécurité de votre réseau. Prenons quelques exemples :

- Changements au niveau du système d'exploitation :

- Les services Windows cruciaux, les processus de sauvegarde, les processus de journalisation des événements, etc. peuvent s'être arrêtés. Il se peut aussi que de nouveaux processus et services aient été lancés

- Les règles du pare-feu ou les clés de registre ont été modifiées ; les systèmes Windows ont été restaurés à une version antérieure.

- Les nouveaux paquets ont été installés sur les systèmes Linux en exécutant les commandes SUDO ou Yum.

- Des changements de configuration ont été effectués sur les fichiers de sécurité du système comme Program files (x86)

- Modification de la configuration des appareils connectés à un réseau :

- Changements de configuration sur les services VPN fonctionnant sur votre réseau

- La surveillance du trafic du pare-feu peut aider à détecter les tentatives d'intrusion

- Modifications de la base de données, comme la suppression de tables, ou l'exécution de commandes ou de requêtes pour extraire quelque chose d'une base de données existante.

- Modification de la configuration des serveurs web tels que Microsoft Internet Information Services (IIS) ou Apache.

- Machines virtuelles reconfigurées avec des IP de périphérique modifiées, ou magasins de données et clusters modifiés.

Les cas d'utilisation ci-dessus devraient vous donner une bonne idée des autorisations et des changements de configuration qui peuvent se produire dans votre réseau. La surveillance de ces changements de réseau peut vous aider à détecter et à prévenir les attaques de sécurité potentielles avant qu'elles ne causent des dommages importants.

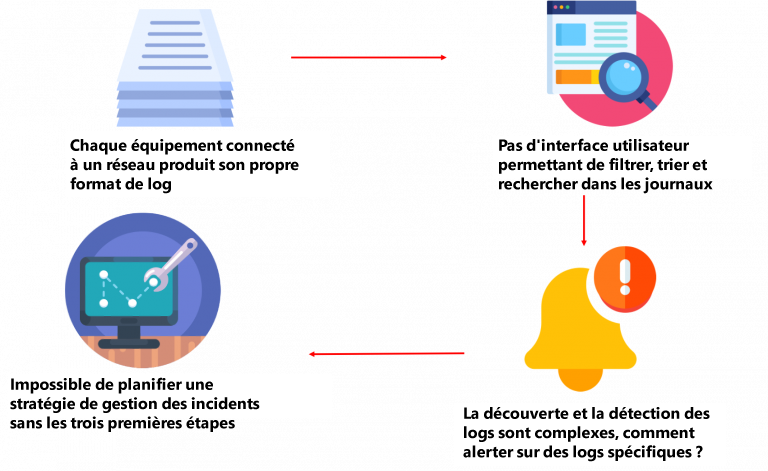

Cependant, des niveaux de surveillance aussi intenses peuvent sembler décourageants, surtout si vous dépendez des capacités natives de votre système d'exploitation ou de votre application. La plupart des outils de surveillance natifs présentent des limitations similaires ; reportez-vous à l'image ci-dessous.

Pour un outil capable de surmonter ces limites et de vous aider à étoffer votre liste de contrôle de sécurité, consultez notre solution intégrée de gestion des informations et des événements de sécurité (SIEM), Log360. Avec Log360, vous pouvez examiner sur un seul écran les divers journaux de sécurité et de configuration produits par les appareils connectés à votre réseau. Il offre des capacités de recherche fine pour trouver instantanément toute activité sensible, suspecte ou malveillante. Il informe également instantanément le personnel autorisé de cette activité et aide à lancer des mesures d'atténuation pour gérer un incident de sécurité.