Le protocole LDAP (Lightweight Directory Access Protocol) est utilisé par les clients de l'annuaire pour accéder aux données détenues par les serveurs d'annuaire. Les clients et applications s'authentifient auprès de Windows AD à l'aide d'opérations de liaison LDAP.

Il existe différents types d'opérations de liaison LDAP :

- Une liaison LDAP simple, dans laquelle les informations d'identification sont transférées en clair sur le réseau, ce qui n'est pas sécurisé.

- Une liaison LDAP SASL (Simple Authentication and Security Layer) non signée, qui ne nécessite pas de signature et n'est pas sécurisée.

- Une liaison LDAP SASL signée, qui nécessite une signature et est sécurisée.

- LDAP over Secure Sockets Layer/Transport Layer Security, également connu sous le nom de liaison LDAPS, qui est chiffrée et sécurisée.

Les DC sont vulnérables parce qu'ils laissent les clients LDAP communiquer avec eux via des liaisons LDAP simples et des liaisons LDAP SASL qui ne nécessitent pas de signature. Alors que les liaisons LDAP simples permettent aux informations d'identification des comptes privilégiés, tels que les administrateurs de domaine, de traverser le réseau en clair, les liaisons LDAP SASL non signées permettent à toute personne mal intentionnée de capturer des paquets entre le client et le DC, de modifier les paquets, puis de les transmettre. Ces deux scénarios peuvent avoir des conséquences catastrophiques. Il y a de fortes chances que les DC de votre environnement autorisent en ce moment même des liaisons LDAP non sécurisées.

Comment détecter les liaisons LDAP non sécurisées ?

La première étape pour atténuer cette vulnérabilité est d'identifier si vous êtes concerné, ce que vous pouvez faire en consultant l'événement ID 2887.

L'événement 2887 est enregistré par défaut dans le DC une fois toutes les 24 heures, et il indique le nombre de liaisons non signées et en texte clair vers le DC. Tout nombre supérieur à zéro indique que votre DC autorise des liaisons LDAP non sécurisées.

Ensuite, vous devez détecter tous les périphériques et applications utilisant des liaisons non sécurisées en consultant l'ID d'événement 2889.

L'événement 2889 est enregistré dans le DC chaque fois qu'un ordinateur client tente une liaison LDAP non signée. Il affiche l'adresse IP et le nom du compte de l'ordinateur qui a tenté de s'authentifier via une liaison LDAP non signée.

Note : cet événement n'est pas consigné par défaut et nécessite l'activation des diagnostics appropriés.

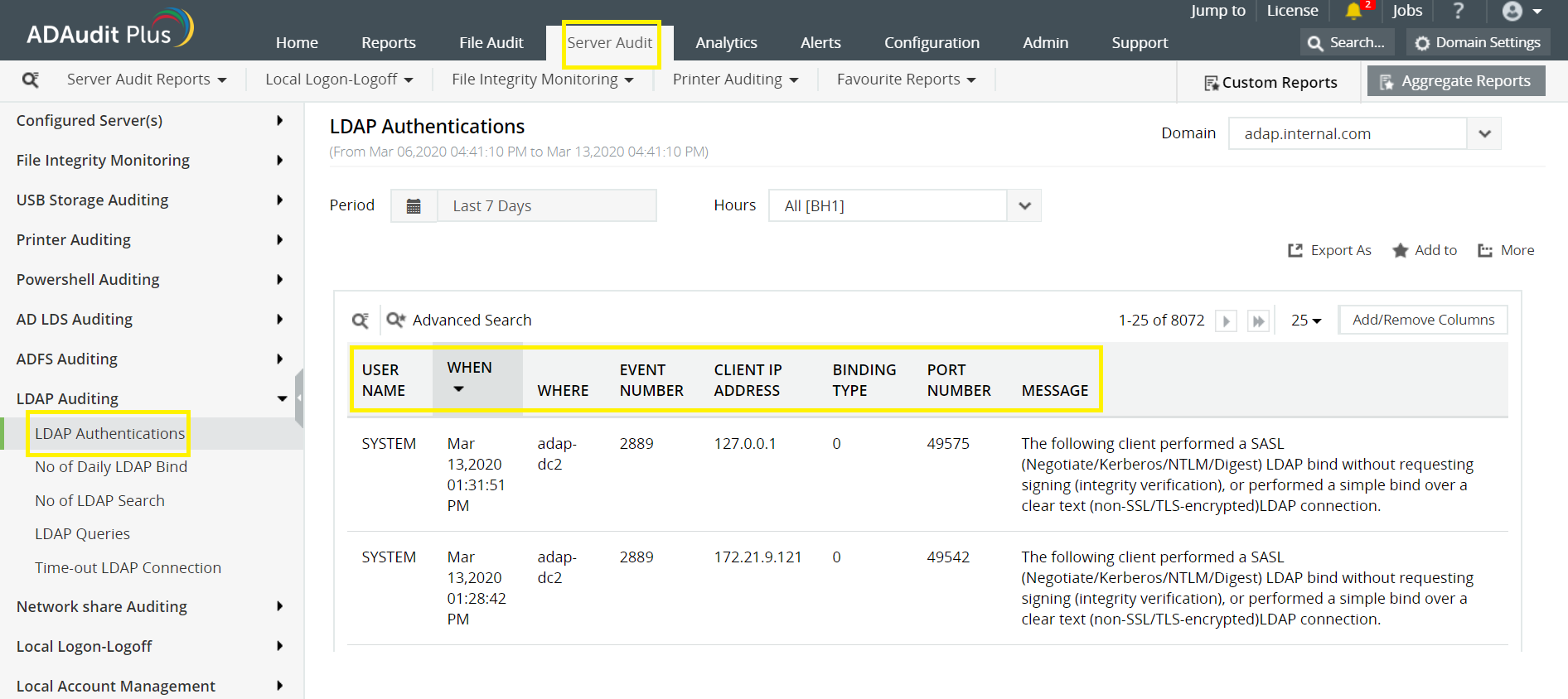

Comment ADAudit Plus aide à accélérer la détection

L'utilisation de scripts PowerShell pour analyser et extraire des données pertinentes à partir des événements 2887 et 2889 enregistrés demande de l'expertise et du temps. ADAudit Plus collecte ces événements à partir de tous les DC de votre domaine et fournit des rapports qui identifient les périphériques et applications qui utilisent des liaisons LDAP non sécurisées. Les détails des rapports incluent les adresses IP, ports, noms d'utilisateur et le type de liaison. De plus, vous pouvez également configurer ADAudit Plus pour qu'il vous alerte par e-mail et SMS en cas de tentative d'authentification à l'aide d'un lien non sécurisé.

Quelques clics suffisent pour déterminer si vos DC autorisent les liaisons non sécurisées et pour détecter les périphériques et applications qui sont vulnérables à cause de cela.

Note : Une fois que vous avez détecté tous les périphériques et applications utilisant des liaisons LDAP non sécurisées avec ADAudit Plus, veillez à remédier à ces liaisons en appliquant la signature LDAP et la liaison de canal LDAP (ce qui rend le LDAPS plus sûr).

À propos de ManageEngine ADAudit Plus

ADAudit Plus est une solution de sécurité et conformité en temps réel pour l'Active Directory, les serveurs de fichiers, serveurs Windows et postes de travail.