Après avoir détecté les ordinateurs vulnérables, Desktop Central vous permet d'identifier les ordinateurs pour lesquels des correctifs critiques sont manquants, puis de les déployer immédiatement. Vous pouvez également utiliser la configuration de pare-feu de Desktop Central pour bloquer les ports vulnérables afin d’éviter que WannaCrypt se répande sur votre réseau. Le ransomware WannaCrypt cible les ordinateurs obsolètes, donc vous devrez vérifier que tous les correctifs de sécurité critiques sont déployés sur tous les ordinateurs. Desktop Central a déjà publié les correctifs de sécurité ci-dessous. Vous pouvez maintenant être assuré que votre réseau est protégé contre les attaques via WannaCrypt.

Après avoir détecté les ordinateurs vulnérables, Desktop Central vous permet d'identifier les ordinateurs pour lesquels des correctifs critiques sont manquants, puis de les déployer immédiatement. Vous pouvez également utiliser la configuration de pare-feu de Desktop Central pour bloquer les ports vulnérables afin d’éviter que WannaCrypt se répande sur votre réseau. Le ransomware WannaCrypt cible les ordinateurs obsolètes, donc vous devrez vérifier que tous les correctifs de sécurité critiques sont déployés sur tous les ordinateurs. Desktop Central a déjà publié les correctifs de sécurité ci-dessous. Vous pouvez maintenant être assuré que votre réseau est protégé contre les attaques via WannaCrypt.

Quels ordinateurs sont ciblés ?

Le ransomware WannaCrypt est un ver qui cible les ordinateurs exécutant des systèmes d'exploitation Windows qui ne sont pas à jour. Reportez-vous à cet article pour plus de détails sur le ransomware et ses effets.

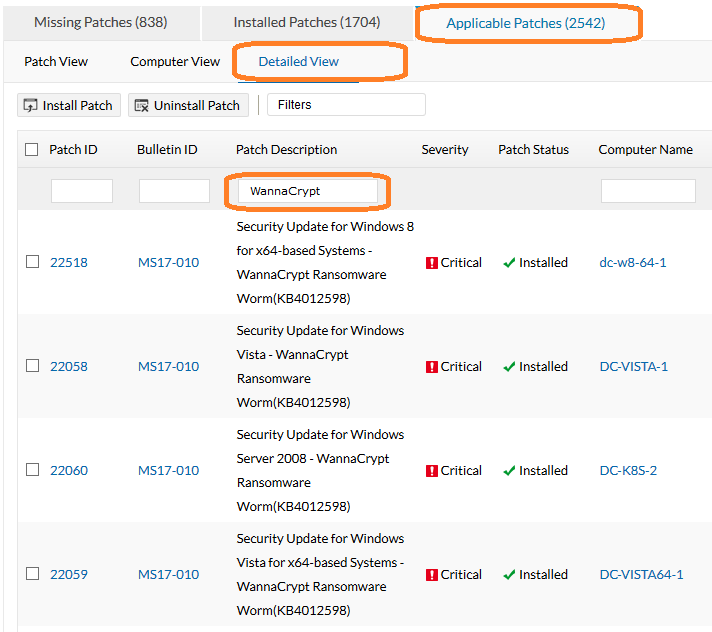

Desktop Central a déjà publié les correctifs de sécurité suivants.

Pour les ordinateurs sous Windows XP, Windows Vista, Windows Server 2003, Windows Server 2008 and Windows 8:

| Patch ID 22058 | Security Update for Windows Vista (KB4012598) |

| Patch ID 22059 | Security Update for Windows Vista for x64-based Systems (KB4012598) |

| Patch ID 22060 | Security Update for Windows Server 2008 (KB4012598) |

| Patch ID 22061 | Security Update for Windows Server 2008 for x64-based Systems (KB4012598) |

| Patch ID 22513 | Security Update for Windows XP SP3 (KB4012598) |

| Patch ID 22516 | Security Update for Windows XP SP2 for x64-based Systems (KB4012598) |

| Patch ID 22514 | Security Update for Windows Server 2003 (KB4012598) |

| Patch ID 22517 | Security Update for Windows Server 2003 for x64-based Systems (KB4012598) |

| Patch ID 22515 | Security Update for Windows 8 (KB4012598) |

| Patch ID 22518 | Security Update for Windows 8 for x64-based Systems (KB4012598) |

| Patch ID 22062 | March, 2017 Security Only Quality Update for Windows 7 (KB4012212) |

| Patch ID 22063 | March, 2017 Security Only Quality Update for Windows 7 for x64-based Systems (KB4012212) |

| Patch ID 22064 | March, 2017 Security Only Quality Update for Windows Server 2008 R2 for x64-based Systems (KB4012212) |

| Patch ID 22044 | March, 2017 Security Monthly Quality Rollup for Windows 7 (KB4012215) |

| Patch ID 22045 | March, 2017 Security Monthly Quality Rollup for Windows 7 for x64-based Systems (KB4012215) |

| Patch ID 22046 | March, 2017 Security Monthly Quality Rollup for Windows Server 2008 R2 for x64-based Systems (KB4012215) |

| Patch ID 22070 | March, 2017 Security Only Quality Update for Windows Server 2012 (KB4012214) |

| Patch ID 22150 | March, 2017 Security Monthly Quality Rollup for Windows Server 2012 (KB4012217) |

| Patch ID 22065 | March, 2017 Security Only Quality Update for Windows 8.1 (KB4012213) |

| Patch ID 22066 | March, 2017 Security Only Quality Update for Windows 8.1 for x64-based Systems (KB4012213) |

| Patch ID 22067 | March, 2017 Security Only Quality Update for Windows Server 2012 R2 (KB4012213) |

| Patch ID 22047 | March, 2017 Security Monthly Quality Rollup for Windows 8.1 (KB4012216) |

| Patch ID 22148 | March, 2017 Security Monthly Quality Rollup for Windows 8.1 for x64-based Systems (KB4012216) |

| Patch ID 22149 | March, 2017 Security Monthly Quality Rollup for Windows Server 2012 R2 (KB4012216) |

| Patch ID 22509 | 2017-05 Cumulative Update for Windows Server 2016 for x64-based Systems (KB4019472) | KB4013429 > KB4015438 > KB4016635 > KB4015217 > KB4019472 |

| Patch ID 22507 | 2017-05 Cumulative Update for Windows 10 Version 1607 for x86-based Systems (KB4019472) | KB4013429 > KB4015438 > KB4016635 > KB4015217 > KB4019472 |

| Patch ID 22508 | 2017-05 Cumulative Update for Windows 10 Version 1607 for x64-based Systems (KB4019472) | KB4013429 > KB4015438 > KB4016635 > KB4015217 > KB4019472 |

| Patch ID 22345 | Cumulative Update for Windows 10 Version 1511 (KB4019473) | KB4013198 > KB4016636 > KB4015219 > KB4019473 |

| Patch ID 22346 | Cumulative Update for Windows 10 Version 1511 for x64-based Systems (KB4019473) | KB4013198 > KB4016636 > KB4015219 > KB4019473 |

| Patch ID 22340 | Cumulative Update for Windows 10 (KB4015221) | KB4012606 > KB4016637 > KB4015221 |

| Patch ID 22341 | Cumulative Update for Windows 10 for x64-based Systems (KB4015221) | KB4012606 > KB4016637 > KB4015221 |

Comment sécuriser le réseau de WannaCrypt à l'aide de Desktop Central ?

Vous pouvez sécuriser votre réseau de WannaCrypt grâce aux étapes suivantes :

- Déployer les correctifs critiques sur les ordinateurs

- Désactiver le protocole SMBv1

Déploiement des correctifs critiques sur les ordinateurs

- Assurez-vous que la base de données des correctifs de vulnérabilité est à jour. Pour la mettre à jour, cliquez sur Patch Mgmt >> Update Now, en bas à gauche

- Après la synchronisation de la base de données, scannez les ordinateurs gérés. Pour les analyser cliquez sur Patch Mgmt >> Scan Systems >> Scan All.

- Vous pouvez détecter si des patchs manquent sur certains équipements : Cliquez sur Patch Mgmt >> Choisissez tous les correctifs >> Choisissez les correctifs applicables (vue détaillée) >> Recherchez «WannaCrypt» dans la zone de Description >> Vous pouvez identifier les ordinateurs pour lesquels il manque des correctifs critiques

Désactiver le protocole SMBv1

Pour les ordinateurs exécutant Windows / Vista et les versions ultérieures

Désactivez le protocole SMBv1 sur les machines avec Windows Vista et une version antérieure avec Desktop Central en suivant les étapes suivantes :

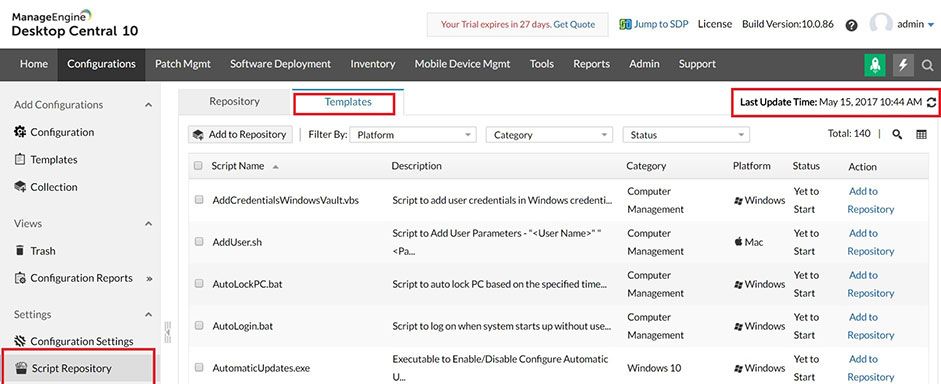

- Synchronisez vos modèles de script. Pour les synchroniser, cliquez surConfigurations >> Script Repository >> Templates >> Sync.

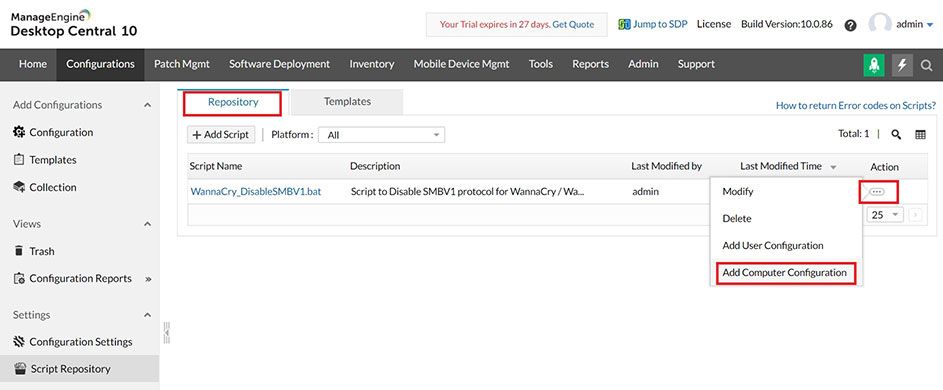

- Ajoutez le script, "WannaCry_DisableSMBV1.bat", au répertoire. À partir du répertoire, déployez ce script en tant que configuration sur les machines cibles.

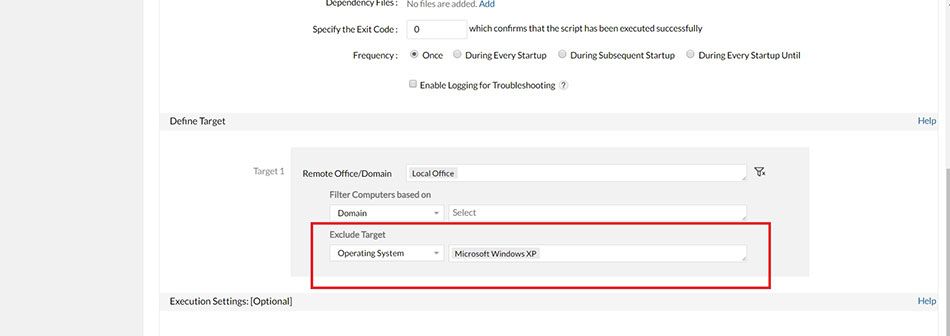

- Assurez-vous d'exclure le système d'exploitation Windows XP dans la cible.

Pour les ordinateurs sous Windows XP

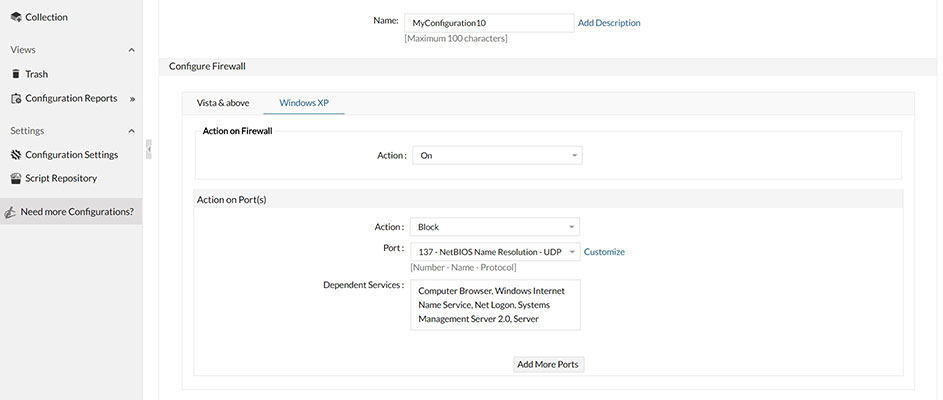

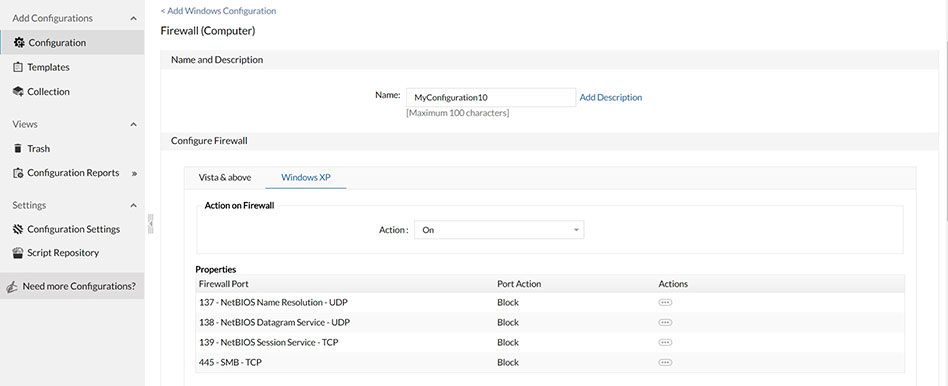

Désactivez le port SMB vulnérable à l'aide des configurations de pare-feu. Vous pouvez créer une configuration de pare-feu et bloquer les ports vulnérables suivants :

- TCP 139

- TCP 445

- UDP 137

- UDP 138

Ces ports peuvent être bloqués à l'aide de la configuration de pare-feu, comme expliqué ci-dessous:

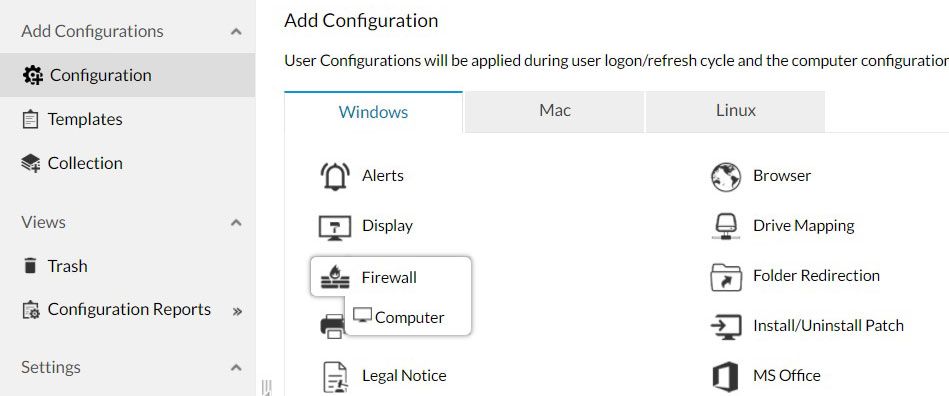

- Ouvrir la configuration de pare-feu (Firewall Configuration)

- Sous Windows XP, sélectionnez ON sous Action on Firewall et sélectionnez Block sous Action on Ports. Sélectionnez le port 137 qui doit être bloqué. Bloquez d’autres ports en cliquant sur Add More Ports.

- Assurez-vous d'avoir ajouté tous les ports vulnérables comme indiqué dans la capture d'écran ci-dessous et déployez cette configuration sur les machines Windows XP.

Vous êtes maintenant assuré que votre réseau est sécurisé contre les attaques utilisant le ransomware WannaCrypt.

Vidéo de formation

Faq

- Comment désactiver le protocole SMBv1?

Désactivez le protocole SMBv1 afin d’empêcher WannaCrypt de se répandre sur votre réseau à l'aide de Desktop Central : d'abord, synchronisez votre référentiel de scripts.

Téléchargez et exécutez WannaCry_DisableSMBV1.bat à partir des modèles de script. Vous pouvez utiliser les configurations de pare-feu pour bloquer les ports vulnérables – Les ports TCP 139 et 445, les ports UDP 137 et 138.

- Comment activer le protocole SMBv1 ?

Pour l’activer, vous pouvez utiliser EnableSMBv1.bat.

- Que se passe-t-il lorsque je bloque les ports vulnérables ?

Ce sont les ports qui doivent être bloqués – les ports TCP 139 et 445, les ports UDP 137 et 138.

Lorsque vous les bloquez, les ordinateurs ne peuvent pas accéder aux dossiers partagés et aux autres services SMB. Après avoir patché tous vos systèmes, vous pouvez débloquer ces ports. Pour les débloquer, vous pouvez utiliser EnableSMBv1.bat.

- Que faire si ce port bloqué est utilisé par une autre application métier ?

Le blocage de port n'est qu'un correctif temporaire pour éviter de répandre l’attaque sur votre réseau. Après avoir patché tous vos systèmes, vous pouvez débloquer ces ports.

- J'entends seulement parler de XP, Vista mais que pouvons/devons nous faire pour Windows 7, 8, 10?

Pour Windows Vista et les versions ultérieures, empêchez WannaCrypt de se propager sur votre réseau en :

1) Synchronisant votre répertoire de scripts

2) Téléchargeant le script "WannaCry_DisableSMBV1.bat" à partir des modèles de script

3) Déployant cette configuration (en exluant le système d'exploitation Windows XP)

- J'ai Desktop Central 91030 et je ne trouve pas l'option référentiel de script.

Vous devez passer à la dernière version de Desktop Central.

- Dois-je avoir Patch Manager Plus si j'ai Desktop Central ?

Lorsque vous avez Desktop Central, il n'est pas nécessaire d’avoir en plus Patch Manager Plus. Patch Manager Plus est une application autonome pour gérer les correctifs. Desktop Central est une suite complète de gestion des équipements/mobiles pour les entreprises.