À qui pouvez-vous faire confiance au sein de votre réseau ? Dans le paradigme du Zero Trust, la réponse est personne. L'approche de la cybersécurité fondée sur le Zero Trust stipule que l'accès ne doit être accordé qu'après vérification de l'utilisateur et uniquement dans la mesure nécessaire à l'exécution d'une tâche particulière.

Dans cet article, nous examinons en détail les différentes approches de la mise en œuvre du Zero Trust. Nous explorons les principes de base d'une architecture Zero Trust et les principaux avantages et inconvénients de cette approche de la cybersécurité.

Le Zero Trust en quelques mots

Par défaut, on ne peut faire confiance à personne.

Le terme Zero Trust a été utilisé pour la première fois par Forrester experts en décrivant un nouveau modèle de sécurité dans lequel les utilisateurs et les appareils ne sont plus divisés en groupes de confiance et de non confiance. L'idée centrale de ce modèle est de n'accorder l'accès qu'aux utilisateurs authentifiés et vérifiés.

Il existe plusieurs interprétations courantes des modèles de Zero Trust en matière de sécurité réseau. En 2018, les experts en cybersécurité d'Idaptive ont défini le Zero Trust comme un modèle basé sur un processus en trois étapes:

- Vérifier l'identité d'un utilisateur

- Valider les dispositifs

- Limiter les accès privilégiés

En 2019, Microsoft a rendu publique sa mise en œuvre du modèle de sécurité Zero Trust. Ils ont déclaré que pour créer un environnement idéal de Zero Trust, vous devez:

- Vérifier l'identité d'un utilisateur par l'authentification

- Valider la validité du terminal via un système de gestion du périphérique

- Appliquer le principe du moindre privilège

- Vérifier la validité des services utilisés

Il convient de noter que la quatrième composante, la maîtrise des services, est davantage un concept théorique que Microsoft a marqué comme un objectif futur.

Qu'est-ce qu'une architecture Zero Trust ?

L'explication la plus détaillée du Zero Trust jusqu'à présent a été publiée en 2020 par la Commission européenne. National Institute of Standards and Technology (NIST). Publication spéciale (SP) 800-207, Le NIST décrit les domaines sur lesquels il faut se concentrer lors de l'élaboration d'une architecture Zero Trust (ZTA) et les principes sur lesquels fonder une telle architecture.

Selon NIST, Les entreprises peuvent établir une ZTA de plusieurs façons:

- En se concentrant sur les privilèges d'accès des utilisateurs et la vérification d'identité basée sur le contexte

- En divisant le réseau en segments distincts protégés par des politiques et des règles d'accès différentes

- En utilisant des approches de périmètre définies par logiciel

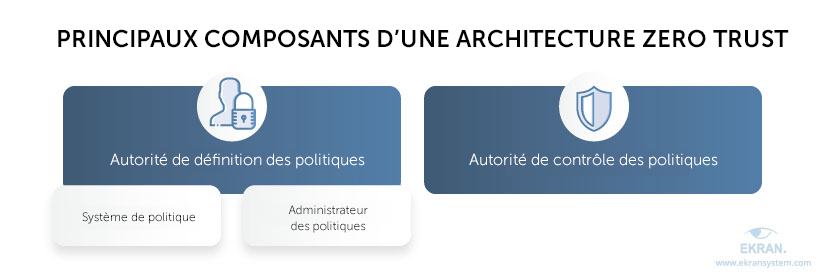

Dans tous les cas, une architecture Zero Trust comporte trois éléments qui en constituent le cœur:

- Un système de politique accorde, révoque ou refuse à un utilisateur particulier l'accès aux ressources d'entreprise demandées.

- L'entité d'application de politiques (PEP) active, termine et surveille les connexions entre un utilisateur et les ressources de l'entreprise.

- Un administrateur de politiques envoie des commandes à un PEP en fonction de la décision du système de politique d'autoriser ou de refuser la connexion d'un utilisateur à une ressource demandée.

Ces composants ne doivent pas nécessairement être des systèmes distincts et uniques. En fonction de ses besoins, une entreprise peut choisir de déployer un seul actif responsable de l'exécution des tâches des trois composants. Elle peut également combiner plusieurs outils et systèmes pour mettre en œuvre un seul composant.

Construire une architecture Zero Trust : La perspective du NIST

Faites un pas après l'autre.

Le NIST suggère aux entreprises de bâtir une architecture Zero Trust sur sept piliers:

1. Ressources — Une entreprise doit traiter l'ensemble de ses données, services informatiques et appareils comme des ressources à protéger. Si les utilisateurs du réseau peuvent accéder aux ressources d'une entreprise à partir d'appareils personnels, ces appareils peuvent également être traités comme des ressources d'entreprise.

2. Communication — Toutes les communications, qu'elles proviennent de l'intérieur ou de l'extérieur du réseau, doivent être traitées de la même manière et protégées par la méthode la plus sûre qui soit.

3. Accès par session — Chaque connexion à une ressource critique ou à une entreprise doit être établie uniquement sur la base d'une session.

4. Politique dynamique — L'accès aux ressources d'une entreprise doit être accordé selon les règles de la politique de l'entreprise et le principe du moindre privilège dynamique. Une telle politique doit déterminer les ressources de l'entreprise les utilisateurs et les privilèges d'accès pour ces utilisateurs.

5. Surveillance — Pour garantir la protection des données et la sécurité des ressources de l'entreprise, les entreprises doivent surveiller ces ressources et toutes les actions entreprises avec elles.

6. Authentification et autorisation — Avant d'accorder l'accès à une ressource de l'entreprise, une entreprise doit mettre en place une authentification et une autorisation dynamiques.

7. Amélioration continue — Une entreprise doit recueillir des informations sur l'état actuel des actifs, de l'infrastructure et des connexions du réseau afin d'améliorer la sécurité du réseau.

Il convient de noter que les entreprises ne sont pas obligées d'appliquer tous ces principes de conception ZTA en même temps. Vous pouvez limiter vos efforts à la mise en œuvre de plusieurs principes qui correspondent le mieux à vos besoins.

En outre, l'approche de la cybersécurité Zero Trust n'exige pas le remplacement complet d'une architecture de réseau traditionnelle basée sur le périmètre. Elle suggère plutôt de renforcer le réseau existant en ajoutant des segments de réseau sécurisés par des passerelles, en améliorant les politiques et les règles d'accès et en renforçant les mesures de surveillance des activités des utilisateurs.

Et comme le Zero Trust a aussi ses limites, vous devez considérer les avantages et les inconvénients de cette approche avant de décider de la mettre en œuvre.

Avantages et inconvénients de la mise en œuvre du Zero Trust

Tenez compte des avantages et des limites suivants avant de mettre en place une architecture Zero Trust.

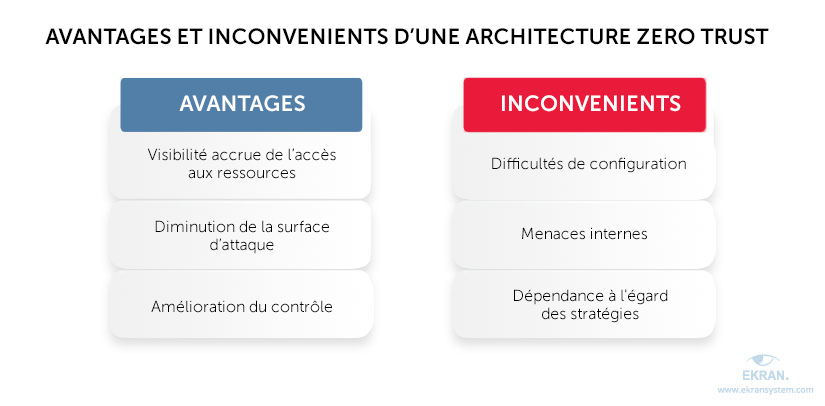

Comme toute approche prometteuse, le Zero Trust a ses points forts et ses points faibles. Examinons de plus près les principaux avantages et inconvénients que vous devez prendre en compte avant de passer à une architecture de sécurité de type "Zero Trust".

Tout d'abord, soulignons les principaux avantages d'une approche de type "Zero Trust":

- Visibilité accrue de l'accès aux ressources — L'approche de la sécurité Zero Trust exige que vous déterminiez et classiez toutes les ressources du réseau. Cela permet aux entreprises de mieux voir qui accède à quelles ressources pour quelles raisons et de comprendre les mesures à appliquer pour sécuriser les ressources.

- Diminution de la surface d'attaque — En mettant l'accent sur la sécurisation des ressources individuelles, les entreprises qui appliquent les principes de Zero Trust sont confrontées à une réduction des risques d'attaques de pirates visant le périmètre du réseau.

- Amélioration du contrôle — La mise en œuvre d'une stratégie de sécurité Zero Trust est associée au déploiement d'une solution de surveillance et de journalisation continues de l'état des ressources et de l'activité des utilisateurs. Cela permet aux entreprises de mieux détecter les menaces potentielles et d'y répondre en temps utile.

Cependant, nous ne pouvons pas ignorer certains inconvénients du Zero Trust :

- Difficultés de configuration — Comme la ZTA ne peut pas être établie avec une solution unique, les entreprises peuvent avoir du mal à configurer correctement les outils qu'elles utilisent déjà. Par exemple, toutes les applications ne permettent pas de déployer le principe du moindre privilège, qui est au cœur de la philosophie du Zero Trust.

- Menaces internes — Tout en améliorant considérablement la protection contre les attaques extérieures, ZTA n'est pas totalement à l'abri des attaques internes. Si un attaquant met la main sur les informations d'identification d'un utilisateur légitime ou si un utilisateur interne malveillant abuse de ses privilèges, les ressources critiques d'une entreprise risquent d'être compromises. Toutefois, ce problème peut être partiellement résolu grâce à des mesures renforcées telles que la gestion des accès privilégiés en temps réel (just-in-time), l'authentification multi-facteurs (MFA), et l'approbation des demandes d'accès.

- Dépendance à l'égard des stratégies — ZTA s'appuie fortement sur un administrateur de politiques et un système de politiques. Sans leur approbation, aucune connexion aux ressources de l'entreprise ne peut être établie. Par conséquent, les performances de l'ensemble du réseau dépendront de la configuration et de la maintenance adéquates de ces deux composants.

La bonne nouvelle est que vous pouvez commencer à mettre en œuvre l'approche Zero Trust par petites étapes, et Ekran System peut vous aider dans cette tâche essentielle.

Mise en œuvre des principes de Zero Trust avec Ekran System

La plateforme Ekran System simplifie la mise en œuvre des principes clés de Zero Trust tout en aidant les entreprises à détecter et à atténuer efficacement les menaces internes.

Ekran System offre des fonctions robustes pour prévenir les menaces internes, notamment :

- Gestion et vérification de l'identité des utilisateurs pour vous aider à vous assurer que les personnes qui tentent d'accéder à vos actifs critiques sont bien celles qu'elles prétendent être.

- Gestion granulaire des accès, pour mettre en œuvre avec succès le principe du moindre privilège en utilisant l'accès basé sur les rôles, authentification à deux facteurs, et les autorisations d'accès manuelles.

- Surveillance et enregistrement des opérations effectuées par les utilisateurs pour voir clairement qui fait quoi avec vos données sensibles et vos systèmes critiques. Vous pouvez également revenir aux enregistrements d'une session utilisateur particulière pour l'examiner en cas de besoin.

Enfin, Ekran System est une solution multiplateforme qui peut être déployée dans toutes sortes d'environnements, depuis les environnements sur site et hybrides jusqu'au cloud. Grâce à cela, vous pouvez obtenir une visibilité ultime de tous vos actifs critiques.

Conclusion

La mise en place d'une architecture Zero Trust est un processus complexe et continu. Cependant, les entreprises ne sont pas obligées d'appliquer tous les principes de la méthode Zero Trust ou de les mettre en œuvre simultanément. Vous pouvez commencer à mettre en œuvre une architecture Zero Trust par petites étapes : définissez et classez toutes les ressources de votre entreprise, mettez en œuvre des mécanismes de vérification des utilisateurs appropriés et accordez à vos utilisateurs uniquement les privilèges dont ils ont réellement besoin à ce moment-là.

Ekran System fournit la plupart des fonctionnalités dont vous avez besoin pour assurer le niveau nécessaire de contrôle d'accès et de prévention des menaces internes. Demandez un essai de 30 jours de la plateforme Ekran System et commencez dès maintenant votre transition vers la sécurité Zero Trust !